Маска звинуватили у шпигунстві на користь Росії: зʼявилися докази

Працівники DOGE, які де-факто підпорядковуються радникові Білого дому та мільярдеру, технокоролю Ілону Маску, схоже, мали на меті отримати доступ до внутрішніх систем NLRB

На початку березня команда радників із нової ініціативи президента Трампа "Департамент урядової ефективності" (Department of Government Efficiency, DOGE) прибула до штаб-квартири Національної ради з трудових відносин (NLRB), розташованої у південно-східній частині Вашингтона, округ Колумбія. Це невелике, незалежне федеральне агентство розслідує скарги на недобросовісні трудові практики та ухвалює відповідні рішення. Воно зберігає великі обсяги потенційно чутливої інформації — від конфіденційних даних працівників, які прагнуть створити профспілки, до комерційної таємниці підприємств. Працівники DOGE, які де-факто підпорядковуються радникові Білого дому та мільярдеру, технокоролю Ілону Маску, схоже, мали на меті отримати доступ до внутрішніх систем NLRB. За їхніми словами, місія їхнього підрозділу полягає в перевірці даних державних установ на відповідність новій політиці адміністрації та в оптимізації витрат.

Однак, згідно з офіційним викривальницьким звітом, який надійшов до Конгресу та інших наглядових органів і був отриманий NPR, інтерв’ю зі свідком та внутрішня переписка свідчать: технічні працівники агентства були шоковані тим, що відбувалося після надання доступу фахівцям DOGE. Особливо тривожним стало різке зростання обсягу даних, що виходили за межі агентства. Ймовірно, серед них могла бути інформація про профспілки, незавершені судові справи та комерційні секрети — дані, які, на думку чотирьох опитаних NPR фахівців із трудового права, ніколи не мали б залишати межі NLRB і не мають стосунку до ефективності чи скорочення витрат.

"Як свідчать витоки та внутрішня документація, співробітники DOGE просили не реєструвати їхні дії у системі, а згодом намагалися замести сліди: вимикали інструменти моніторингу, вручну видаляли журнали доступу. Таку поведінку кілька експертів з кібербезпеки порівняли з діями хакерів — злочинців або державних агентів. ІТ-працівники дедалі більше непокоїлися, що конфіденційні дані NLRB можуть потрапити назовні. Ситуація загострилася після фіксації підозрілих спроб входу до системи з IP-адреси в Росії", - йдеться у статті.

Як зазначено у викривальницькому звіті, ІТ-відділ розпочав офіційне розслідування — воно класифікується як серйозне, триваюче порушення безпеки або потенційно незаконне виведення персональних даних. Свідок, Даніель Беруліс, переконаний: інцидент вимагає подальшого розслідування з боку спеціалізованих структур на кшталт Агентства з кібербезпеки та захисту інфраструктури або ФБР.

Фахівці з трудового права попереджають: витік інформації може бути використано в корисливих цілях, зокрема компаніями, які мають відкриті справи у NLRB. Вони можуть отримати доступ до компрометуючих свідчень, внутрішніх стратегій профспілок, навіть даних про конкурентів — серед них і компанія Маска SpaceX. Крім того, ситуація може залякати інших потенційних викривачів та підірвати довіру до незалежності NLRB.

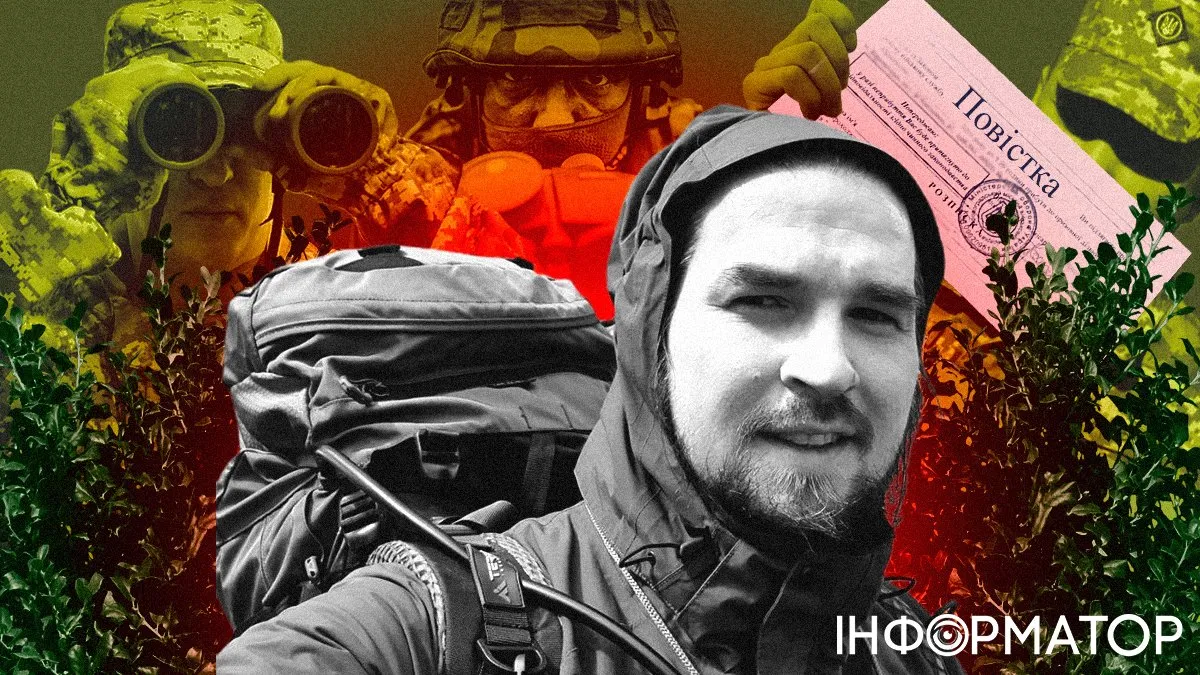

Беруліс, працівник ІТ-відділу агентства, виклав свої побоювання у звіті, переданому Конгресу та Офісу спеціального радника США. Як ідеться в супровідному листі, підготовленому адвокатом Ендрю Бакаєм із некомерційної організації Whistleblower Aid, після його спроб донести проблему до керівництва агентства, невідомі особи прикріпили до дверей його дому анонімку з особистими даними та аерофотографією, де він вигулює собаку — ймовірно, знятою дроном.

Свідчення Беруліса підтверджуються внутрішніми документами та пройшли експертну перевірку одинадцятьма технічними фахівцями з урядових установ та приватного сектору. Усього NPR поспілкувалась із понад 30 джерелами в уряді, профспілковому русі, сфері кібербезпеки та правоохоронних органах — усі висловили занепокоєння щодо того, як DOGE та адміністрація Трампа поводяться з конфіденційними даними.

"Я не можу стверджувати, яку мету вони переслідували або що саме роблять із цими даними, — сказав Беруліс в інтерв’ю NPR. — Але ті фрагменти, які я можу підтвердити, — це справді тривожна картина".

Історія Беруліса проливає більше світла на діяльність DOGE у федеральних системах і з’явилася на тлі судових слухань у понад десятці справ по всій країні, які показали, як DOGE швидко отримала доступ до приватних фінансових і персональних даних сотень мільйонів американців. Залишається невідомим, чи і як ця структура забезпечує захист конфіденційності цих даних.

Тим часом у самій NLRB офіційний представник агентства Тім Біаріс заперечив, що DOGE отримувала будь-який доступ до систем. За його словами, після звернення Беруліса було проведено внутрішнє розслідування, яке «не виявило жодного порушення безпеки».

Попри офіційне спростування, у звіті викривача, наданому Конгресу та наглядовим органам, є цифрові докази та записи розмов із колегами, що свідчать про протилежне. І розслідування NPR підтверджує: стурбованість щодо DOGE поділяють в інших агентствах і на Капітолійському пагорбі. Деякі джерела навіть повідомили, що особисто бачили інші свідчення про витік даних.

Після публікації матеріалу речниця Білого дому Анна Келлі заявила: "Факт підписання президентом Трампом указу про найм DOGE і обмін даними був відомий давно. Їхня висококваліфікована команда діє відкрито й прозоро, зосереджуючись на боротьбі з марнотратством, шахрайством і зловживаннями в органах виконавчої влади, зокрема й у NLRB".

"Коли я тільки починав, це було наче здійснення мрії, — розповідає він. — Це була чудова нагода створити щось корисне і зробити добру справу". Але після інавгурації, за його словами, в агентстві почала панувати "атмосфера страху".

Прибуття DOGE

У перший тиждень березня, за словами Беруліса, інженери, пов’язані з DOGE, прибули до штаб-квартири NLRB. До цього вони вже запитували, яке саме програмне забезпечення, обладнання, мови програмування та додатки використовує агентство. DOGE дізналося, що NLRB працює з комерційною хмарною інфраструктурою, яку зазвичай використовують бізнеси, — вона з’єднується з державними хмарними системами інших агентств і дає змогу віддаленого доступу.

Беруліс розповідає, що він і кілька колег бачили, як до гаража заїхав чорний позашляховик у супроводі поліції, після чого охорона будівлі впустила працівників DOGE. Вони контактували лише з обмеженим колом співробітників і не представилися більшості працівників ІТ-відділу.

За словами Беруліса, колеги розповіли йому, що представники DOGE вимагали максимального рівня доступу — так звані акаунти "tenant owner level", які надають необмежені права на читання, копіювання та зміну даних у системах незалежного агентства.

Коли один із ІТ-фахівців запропонував створити ці акаунти у спосіб, що дозволив би відстежувати їхню активність — згідно з правилами безпеки NLRB, — їм просто сказали: "Не лізьте в справи DOGE", йдеться у викритті.

Для кібербезпеківців відмова від логування дій — це смертельний гріх і повне порушення найкращих практик, рекомендованих Національним інститутом стандартів і технологій, Агентством кібербезпеки та захисту інфраструктури (CISA), ФБР та Агентством нацбезпеки.

"Це був величезний червоний прапорець", — каже Беруліс. — "Таке просто не робиться. Це суперечить кожному базовому принципу безпеки та найкращої практики".

Такі цифрові сліди потрібні не лише для звітності чи виправлення помилок, а й для розслідування потенційних зламів — зокрема, щоб відстежити маршрут зловмисника і зрозуміти, яку саме вразливість було використано для вторгнення. А ще — визначити, які саме дані могли бути викрадені. Елементарні логи, можливо, й не дадуть повної картини, але з чогось потрібно починати. Експерти з кібербезпеки одностайні: жоден добросовісний користувач не буде вимикати логування чи інші інструменти захисту.

"Нічого з цього не є нормальним", — заявив Джейк Браун, виконавчий директор Ініціативи з кіберполітики при Університеті Чикаго та колишній в.о. головного заступника директора з кіберполітики Білого дому. — "Саме для таких випадків уряд і купує системи моніторингу внутрішніх загроз — аби ми могли вчасно дізнатися про подібні інциденти і запобігти витоку конфіденційних даних".

Але, за словами Беруліса, бюджет NLRB вже багато років не передбачає коштів на такі інструменти.

Чи відкрили "чорний хід" до державних систем?

Через кілька днів після прибуття DOGE, переглядаючи інтернет у вихідні, Беруліс побачив ще дещо тривожне.

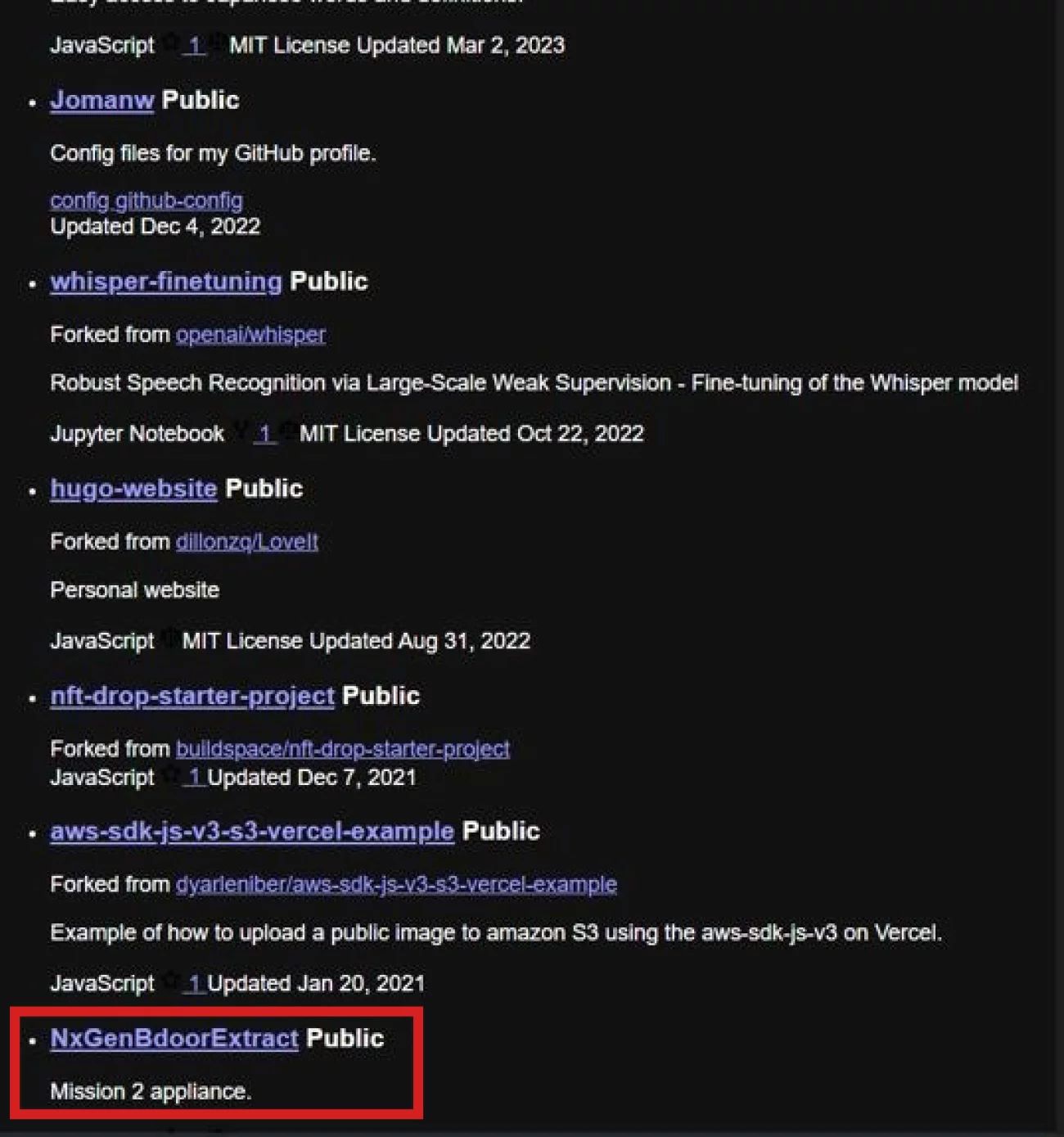

Інженер DOGE та випускник MIT Джордан Вік публікував на своєму відкритому акаунті GitHub інформацію про кодерські проєкти, над якими працював. GitHub — це платформа, де розробники можуть створювати, зберігати та спільно працювати над кодом.

Після того, як журналіст Роджер Солленбергер почав публікувати в X (Twitter) скріншоти з цього акаунта, Беруліс звернув увагу на одну назву: проєкт із назвою "NxGenBdoorExtract".

Вік встиг зробити репозиторій приватним, тож Беруліс не встиг дослідити його глибше. Але сама назва, на думку експертів і самого Беруліса, була надто промовистою.

"Коли я побачив цей інструмент, я просто запанікував — не маю кращого слова, — розповідає він. — У мене наче був нервовий зрив. Я сказав: "Стій, стій, стій"". Він негайно повідомив про це всю свою команду.

Хоча NPR не вдалося відновити код, назва "NxGenBdoorExtract", за словами кількох кібербезпеківців, натякає на можливу розробку бекдору ("backdoor", або "чорного ходу") для отримання даних із внутрішньої системи керування справами NLRB під назвою NxGen.

Сам Джордан Вік не відповів на запити NPR про коментар.

"Назвати це саме так — справді дивно", — сказав один із інженерів, які розробляли систему NxGen, і попросив не розкривати його ім’я, аби не поставити під загрозу можливість працювати з урядом у майбутньому. "Або це зухвало, якщо ти не боїшся наслідків".

"Ідея прибрати логування і отримати доступ рівня tenant owner — це те, що мене найбільше насторожує", — додав він.

NxGen — це внутрішня система, створена спеціально для NLRB безпосередньо її технічними фахівцями, за словами кількох інженерів, які брали участь у розробці та спілкувалися з NPR на умовах анонімності, щоб уникнути переслідувань чи негативних наслідків для подальшої роботи з державними установами.

Інженери пояснили, що хоча багато записів NLRB зрештою стають публічними, система управління справами NxGen містить конфіденційні дані про корпоративних конкурентів, персональну інформацію про членів профспілок чи працівників, які голосують за вступ до профспілки, а також свідчення у ще не завершених справах. Доступ до таких даних регулюється низкою федеральних законів, зокрема Законом про конфіденційність (Privacy Act).

Інженери також занепокоїлися тим, що співробітники DOGE наполягали на тому, аби їхня діяльність не фіксувалась у системі, що дозволяло їм вільно досліджувати системи NLRB і шукати вразливості без ризику бути виявленими.

"Якби не знав передісторії, будь-який [керівник з кібербезпеки], який себе поважає, подивився б на таку активність у мережі й подумав, що це атака з боку Китаю або Росії", — зазначив Джейк Браун, колишній кіберфахівець Білого дому.

Поступове збирання мозаїки

Приблизно через тиждень після прибуття інженери DOGE залишили NLRB і видалили свої облікові записи — про це йдеться в офіційному викритті Беруліса до Конгресу.

В офісі Беруліс мав обмежений доступ до того, чим команда DOGE займалася в реальному часі.

Частково це пояснюється тим, каже він, що NLRB не має сучасних систем для виявлення внутрішніх загроз або потенційно зловмисної активності з боку власних працівників. «Як агентство, ми ще не еволюціонували настільки, щоб враховувати подібні ризики», — пояснив він. "Ми дивились [на загрози] ззовні".

Проте він сподівався, що DOGE таки залишить по собі сліди — "фрагменти пазла", які він зможе зібрати докупи, щоб скласти цілісну картину подій. Саме ці деталі він і включив до свого офіційного звіту.

Спершу було створено принаймні один обліковий запис DOGE, який згодом видалили, для роботи в хмарних системах NLRB, розміщених на серверах Microsoft: "DogeSA_2d5c3e0446f9@nlrb.microsoft.com".

Потім інженери DOGE встановили так званий "контейнер" — це своєрідний непрозорий віртуальний комп’ютер, який може запускати програми на машині, не розкриваючи свою діяльність для решти мережі. Сам по собі цей крок не був би підозрілим, але контейнер дозволяв працювати в режимі невидимості й не залишав жодних слідів після видалення.

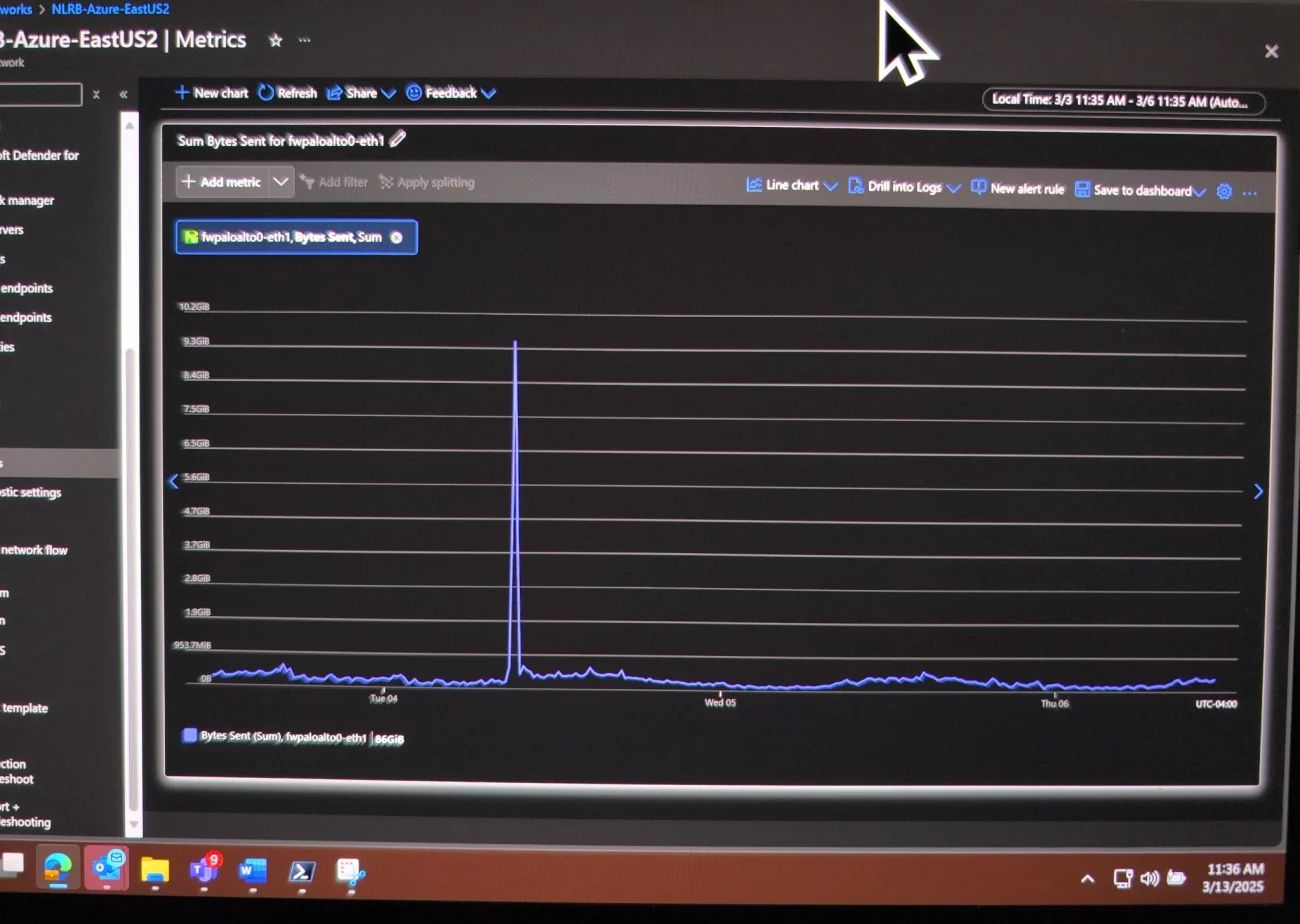

Далі, згідно з офіційним повідомленням Беруліса, він почав фіксувати, як конфіденційні дані почали покидати ті місця, де вони мали зберігатися. Спершу він побачив, як великий фрагмент інформації виходить із "ядра" системи управління справами NxGen, що розміщується всередині інфраструктури NLRB. Потім він зафіксував різкий стрибок вихідного трафіку, який залишав мережу загалом.

За його словами, з того, що йому вдалося зафіксувати, дані, які залишали систему — майже всі у вигляді текстових файлів — у сумі становили близько 10 гігабайтів. Це приблизно стільки, скільки займає ціла стопка енциклопедій у друкованому вигляді. Це суттєвий обсяг у порівнянні з загальними даними в системі NLRB, хоча загалом агентство зберігає понад 10 терабайтів історичної інформації.

Невідомо, які саме файли були скопійовані чи вилучені, або чи були вони об’єднані та стиснені — що могло б означати, що обсяг викрадених даних ще більший. Також можливо, що DOGE запускала цільові запити, шукаючи конкретні файли в системі NLRB, і завантажила лише те, що було потрібно, згідно з поданим викриттям.

У будь-якому разі, пояснює Беруліс, такий сплеск трафіку є надзвичайно нетиповим, адже дані майже ніколи не покидають бази даних NLRB напряму. У своєму звіті він додав скріншот, який відстежує вхідні та вихідні дані в системі — і лише один сплеск показує істотний вихід трафіку. Він також підтвердив, що того тижня жоден із працівників NLRB не робив резервних копій чи переносу даних для якихось проєктів.

Навіть коли зовнішнім сторонам — наприклад, юристам або наглядовим органам на кшталт генерального інспектора — надають гостьовий доступ до системи, це лише для перегляду конкретних файлів, пов’язаних із їхньою справою чи розслідуванням, пояснили експерти з трудового права, які працювали в NLRB або співпрацювали з ним, у коментарі для NPR.

"Жодна конфіденційна чи внутрішня інформація не повинна залишати межі агентства", — сказав Річард Ґріффін, генеральний радник NLRB у 2013–2017 роках, в інтерв’ю NPR.

"Ми зараз під атакою"

Для експертів з кібербезпеки такий різкий сплеск вихідного трафіку — це ключовий індикатор зламу, пояснив Беруліс.

"Ми просто зараз під атакою", — пригадав, як подумав тоді Беруліс.

Коли він запитав своїх колег з IT-відділу, чи знають вони, чому були вивантажені дані або чи хтось ще запускав контейнери для виконання коду в системі останніми тижнями, — згідно з його заявою, ніхто нічого про це не знав, як і про інші підозрілі дії в мережі. Насправді, коли вони почали досліджувати цей сплеск трафіку, з’ясувалося, що журнали, які використовують для моніторингу вихідних даних із системи, зникли. Деякі дії в мережі, зокрема ексфільтрація даних, не мали жодної ідентифікації — лише згадку про "видалений обліковий запис", зазначив Беруліс.

"Ніхто не знає, хто видалив журнали або як вони могли зникнути", — сказав він.

IT-відділ провів нараду, щоб обговорити потенційні внутрішні загрози — зокрема інженерів DOGE, дії яких залишалися майже повністю поза їхнім контролем. "Ми не мали жодного уявлення, що вони робили", — пояснив він. Ці обговорення були задокументовані в офіційній заяві викривача.

Згідно з документом, згодом було розпочато офіційне розслідування порушення безпеки, а також підготовлено запит про допомогу до Агентства з кібербезпеки та безпеки інфраструктури США (CISA). Однак ці дії були раптово зупинені без пояснень, сказав Беруліс. Це викликало в нього глибоку тривогу, адже він вважав, що без зовнішньої допомоги буде неможливо дізнатися правду про те, що сталося, і які нові вразливості могли виникнути внаслідок інциденту.

Упродовж кількох днів після того, як Беруліс і його колеги підготували запит до CISA, він знайшов у себе на дверях конверт із надрукованим листом, приклеєний скотчем, у якому містились погрози, конфіденційна особиста інформація та аерофотознімки, де він зображений під час прогулянки з собакою, йдеться у супровідному листі до його офіційного викриття. Невідомо, хто саме надіслав цей лист, але в ньому була пряма згадка про його рішення повідомити про злам. Правоохоронні органи наразі ведуть розслідування.