Війна в Україні

СУМАРНІ ОРІЄНТОВНІ ВТРАТИ ПРОТИВНИКА НА 1464 ДЕНЬ.

The Alibi Sisters & Логай - Табу

Зараз слухають і кайфують - прем'єра кліпу

Колись це був емоційний монолог про точку неповернення. Сьогодні це чесний діалог двох дорослих людей про те, як відпускати кохання, не руйнуючи одне одного.

Яке місце Україна посяде на Євробаченні

Від нашої країни їде співачка Leleka

Що слухає Україна

10 найпопулярніших пісень за даними Apple Music

Курс валют на сьогодні

Ціни на пальне у мережевих АЗС України

ТОП-5 НАЙБАГАТШИХ МЕРІВ УКРАЇНИ - ДАНІ З ДЕКЛАРАЦІЙ (млн. грн.)

ТОП-7 найдорожчих брендів світу за версією VisualCapitalist

ТОП-5 ПОЛІТИКІВ УКРАЇНИ З НАЙВИЩИМ РЕЙТИНГОМ

За опитуванням SOCIS 21 січня 2025

Актуальний курс кріптовалют

ПʼЯТІРКА НАЙБАГАТШИХ ЛЮДЕЙ СВІТУ

за версією Bloomberg

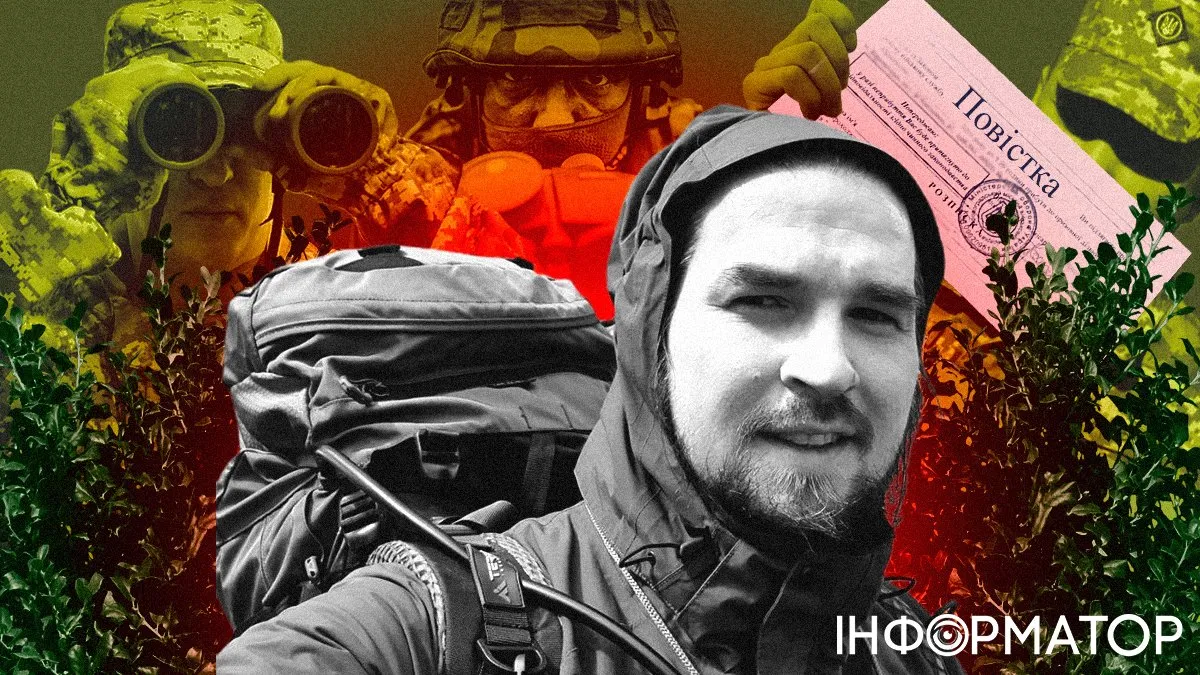

Як Ігор Рець вижив на стежці ухилянтів із Закарпаття в Румунію

Кореспондент Інформатора забрався на високогір'я Карпат і прожив тиждень у притулку для туристів, щоби взяти інтерв'ю у ухилянтів; на шляху він зустрів прикордонників, військкомів із Хуста, а також численні порушення закону

ТОП-10 найпотужніших економік світу

За даними Світового банку

Підпал авто ЗСУ

Кому саме спецслужби РФ через ресурси з працевлаштування пропонують легкі гроші за злочин против оборони держави: розслідування Інформатора

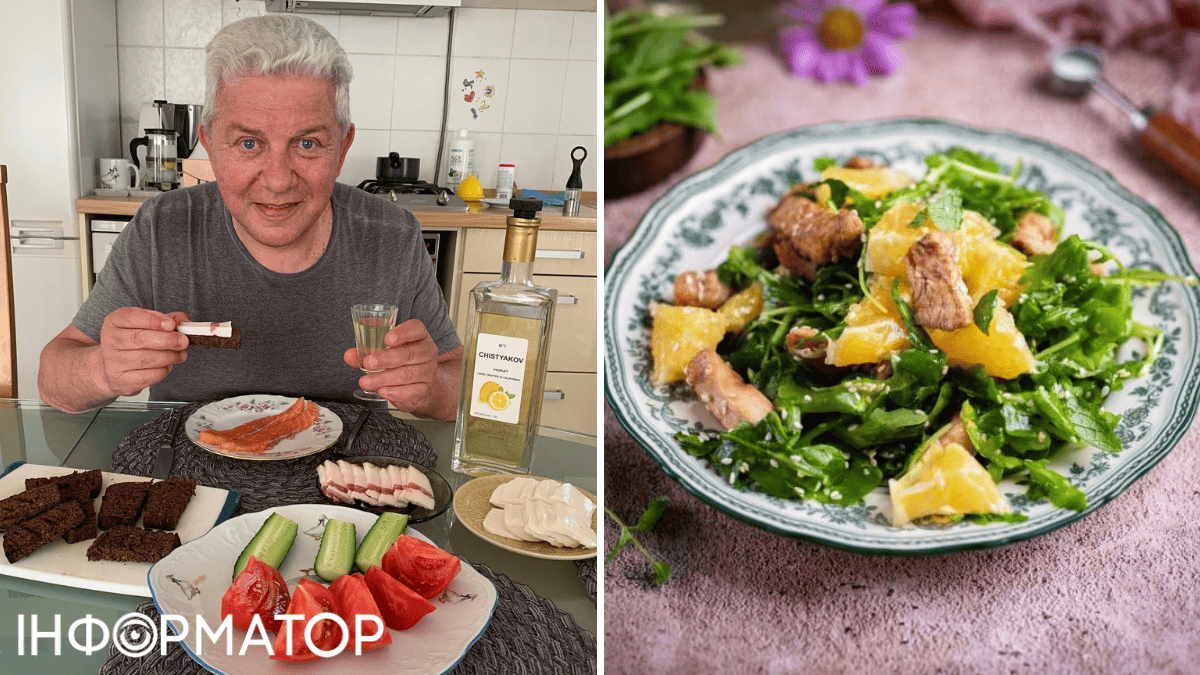

Кулінарний рецепт від Інформатора

Олег Філімонов випросив у США для всіх українців секрет цієї страви

Дослідники виявили в Java, Rust, C++, Python та інших мовах програмування вразливість, яка приховує шкідливий код

Вразливість торкається практично всіх сучасних компіляторів вихідного коду

Дослідники Кембриджського університету опублікували інформацію про небезпечну вразливість (CVE-2021-42574). Ця вразливість стосується багатьох мов програмування і дозволяє хакерам приховати шкідливий код у вихідному коді різних програм.

Про це повідомляє Інформатор із посиланням на TrojanSource .

Цю вразливість виявила робоча група Rust Security Response (WG) і надала їй номер CVE-2021-42574. Слабкість полягає в алгоритмі Unicode Bidi, який дозволяє використовувати разом слова, написані з права наліво, та зліва направо.

"Оскільки це Unicode, ця помилка зачіпає не тільки Rust, але й інші популярні мови, такі як Java, JavaScript, Python, мови на основі C та код, написаний іншими сучасними мовами", - каже дослідник безпеки Росс Андерсон .

Проекти з відкритим кодом, такі як операційні системи, часто покладаються на людський аналіз всього нового коду для виявлення будь-яких потенційно шкідливих частин. Але дослідники безпеки з Кембриджського університету заявили, що вони виявили способи маніпулювання кодуванням файлів вихідного коду, які показують людям, що перевіряють, і компіляторам різні фрагменти коду.

«Ми виявили способи маніпулювання кодуванням файлів вихідного коду, щоб люди-глядачі та компілятори бачили різну логіку. Один метод використовує спрямованість Unicode для визначення символів для відображення коду як анаграми його справжньої логіки. Ми переконалися, що ця атака працює проти C, C++, C#, JavaScript, Java, Rust, Go та Python, і підозрюю, що вона працюватиме проти більшості інших сучасних мов програмування», - пише Андерсон. .

Розробка програмного забезпечення носить міжнародний характер, і Unicode - основа для тексту та емодзі - підтримує мови з листом зліва направо, наприклад англійська, та мови з листом з права наліво, наприклад арабська. Він робить це за допомогою «двонаправленого перевизначення», невидимої функції, яка називається кодовою точкою, яка дозволяє вбудовувати слова з написанням зліва направо у речення з написанням з права наліво та навпаки.

Хоча вони зазвичай використовуються для вставляння слова у речення, побудоване у зворотному напрямку, Андерсон та дослідник безпеки Microsoft Ніколас Баучер виявили, що їх можна використовувати для зміни способу відображення вихідного коду в деяких редакторах та інструментах перевірки коду. Це означає, що перевірений людиною код може відрізнятися від скомпільованого коду, і показує, як організації можуть зазнати злому за допомогою підробленого відкритого вихідного коду. За допомогою цієї вразливості також можна зробити так, щоб рядки, які виглядають як коментарі, працювали як код, що виконується. Rust вже попросила всіх розробників оновитись до версії 1.56.1.

Раніше ми повідомляли, що у Харкові 17-річний хлопець підробив «Дію» та створив найбільший канал збуту підроблених документів. Також писали про те, що Microsoft запустить свій метавсесвіт із пакетом Office .

Підписуйтесь на наш Telegram-канал, щоб не пропустити важливих новин. За новинами в режимі онлайн прямо в месенджері стежте на нашому Telegram-каналі Інформатор Live . Підписатися на канал у Viber можна тут .

Останні новини

Санкції проти Росії мають працювати і після війни: інший сценарій спричинить нову агресію - Буданов

Гороскоп на 27 лютого: потік любові та везіння

Зеленський розкрив ключову тему наступних переговорів України, США та РФ: йому вже подзвонили Умєров та Віткофф після зустрічі

Корупційна схема на будівництві укриттів для літаків: начальник з СБУ та командувач з ПС отримали підозри

Вбивство Портнова: Німеччина може видати підозрюваного

У Женеві завершилися переговори України та США: туди приїжджав представник Путіна Дмитрієв

Буданов не поїхав разом з Умєровим на зустріч з американцями: на це є дві причини

Несподівана умова для розблокування €90 млрд Україні: Орбан вимагає перевірити «Дружбу»

На Росії планують заблокувати Telegram у квітні: він буде доступний лише для окупантів на фронті

Грузія звинуватила Зеленського у невдячності: Стефанчук нагадав про базовий мінімум

У перший же день роботи електротранспорту трамвай розмотало об стовп у Пущі-Водиці

У НАБУ не виключають майбутніх атак з боку правоохоронців: Кривонос пояснив причини

Популярне

Санкції проти Росії мають працювати і після війни: інший сценарій спричинить нову агресію - Буданов

На думку глави ОП, враховуючи серйозні проблеми, що "нагромадилися в Росії практично у всіх областях", і неможливість перемогти Україну на полі бою, настав час покласти край війніГороскоп на 27 лютого: потік любові та везіння

Романтика, турбота, захист та відчуття, що все можливо - астропрогноз на пʼятницю для всіх знаків Зодіаку

Вбивство Портнова: Німеччина може видати підозрюваного

Водночас німецькі правоохоронці не уточнюють, в яку саме країну можуть екстрадувати ймовірного вбивцю Портнова

Весна настане раніше через антициклон Heiko – прогноз погоди на 27 лютого

До закінчення зими ще два дні, але антициклон принесе в Україну теплу повітряну масуУкраїнцям допоможуть обрати найдешевший варіант потрібних ліків - рішення уряду

На першому етапі така можливість доступна для однокомпонентних рецептурних ліків у формі таблеток і капсул, які купуються за власні коштиВійськовий оглядач

Грузія звинуватила Зеленського у невдячності: Стефанчук нагадав про базовий мінімум

Трамп і Зеленський розраховують завершити війну найближчими місяцями - джерела ЗМІ

ЗСУ вдарили по РЛС у Джанкої та командному пункту РФ: підтверджено ураження

Добрі новини

Дуууже серйозне інтерв’ю: Інформатор FM відвідав Володимир Шумко

Українцям допоможуть обрати найдешевший варіант потрібних ліків - рішення уряду

На першому етапі така можливість доступна для однокомпонентних рецептурних ліків у формі таблеток і капсул, які купуються за власні коштиМатеріальна допомога військовим у 2026 році: повний гайд від Мінюсту

У 2026 році матеріальна допомога виплачується у розмірі місячного грошового забезпечення військовослужбовцяПодатковий шантаж під час війни: нардеп Разумков звинувачує прем’єрку Свириденко

Юлія Свириденко хоче підвищити податки з населення, але депутати не хочуть за це голосувати

Індексація пенсій з 1 березня: в Мінсоцполітики назвали остаточні цифри підвищення виплат

Після перерахунку пенсії зростуть щонайменше на 100 гривень і не більше ніж на 2 595 гривеньПолітичний оглядач

Санкції проти Росії мають працювати і після війни: інший сценарій спричинить нову агресію - Буданов

Вбивство Портнова: Німеччина може видати підозрюваного

У Женеві завершилися переговори України та США: туди приїжджав представник Путіна Дмитрієв

Новини столиці

У перший же день роботи електротранспорту трамвай розмотало об стовп у Пущі-Водиці

Поголився, щоб не впізнали: у Києві затримали ексбоксера Волоху, що знущався з Алеї пам'яті

У Києві пропонують орендувати цілий БЦ площею, як половина Майдана Незалежності

Майбутнє ТЕЦ-4 у Києві: є 5 варіантів, серед них індивідуальні котли у кожну квартиру - фахівець

Все з чистого аркуша: київська ТЦК гукає ухилянтів з-за кордону

Кореспондент проєкту "Гроші"

«Безлімітний інтернет» у Київстарі виявився пасткою: після пакета — по 20 грн щодня, підтримка не допомагає

Розлучилися, а кредит залишився: адвокати пояснили, хто має сплачувати борг

Від гірлянди до корму для котів — киянин обікрав Епіцентр на 1 882 гривень: яке покарання обрав суд

Економіка та фінанси: останні новини

Українцям допоможуть обрати найдешевший варіант потрібних ліків - рішення уряду

Шахраї використовують ChatGPT і Grok для поширення шкідливого ПЗ на Mac

Укрпошта замовила на 106 мільйонів розсилку SMS і автодзвінки фірмі свого колишнього IT-директора

Купуйте зараз, бо подорожчає: спілка "Борошномели України" шокувала прогнозом

Матеріальна допомога військовим у 2026 році: повний гайд від Мінюсту

Економічний оглядач Інформатора

Укрзалізниця витратить 15 млн грн на SMS-повідомлення: гроші освоїть фірма з Києва

В Укрпошті відповіли Інформатору, чи використовують вони працю коней, віслюків і лам

У Держпродспоживслужбі проводять перевірку скандальної реклами Укрпошти: відповідь Інформатору

Українці розкритикували додаток 112 від МВС за 3 млн грн: Інформатор знає, що можна покращити

Кохання, любов, купідон у назвах українських компаній: дослідження YouControl

Новини шоу-бізнеса

Вибач, котику, у мене теж є характер: холостяка Цимбалюка послала його обраниця

Надін Головчук зізналася, що її участь у шоу до останнього було під питанням

Дивно, коли так переробляють фразу Слава Україні: Євген Янович відмовився тиснути руку Славі Дьоміну

Чому комік тролив ведучого, а потім втік від нього

Мені дуже соромно, сподіваюся, ви зрозумієте: знайомі під обстрілами, а Мірошніченко на Балі

Правозахисниця та блогерка розповіла, чому саме зараз виїхала з України

Пророцтво Богдана Ступки збулося: Досі думаю, як Сильвестрович це вгадав

Актор Дмитро Рибалевський згадав, як Ступка поділився з ним таємною інформацією

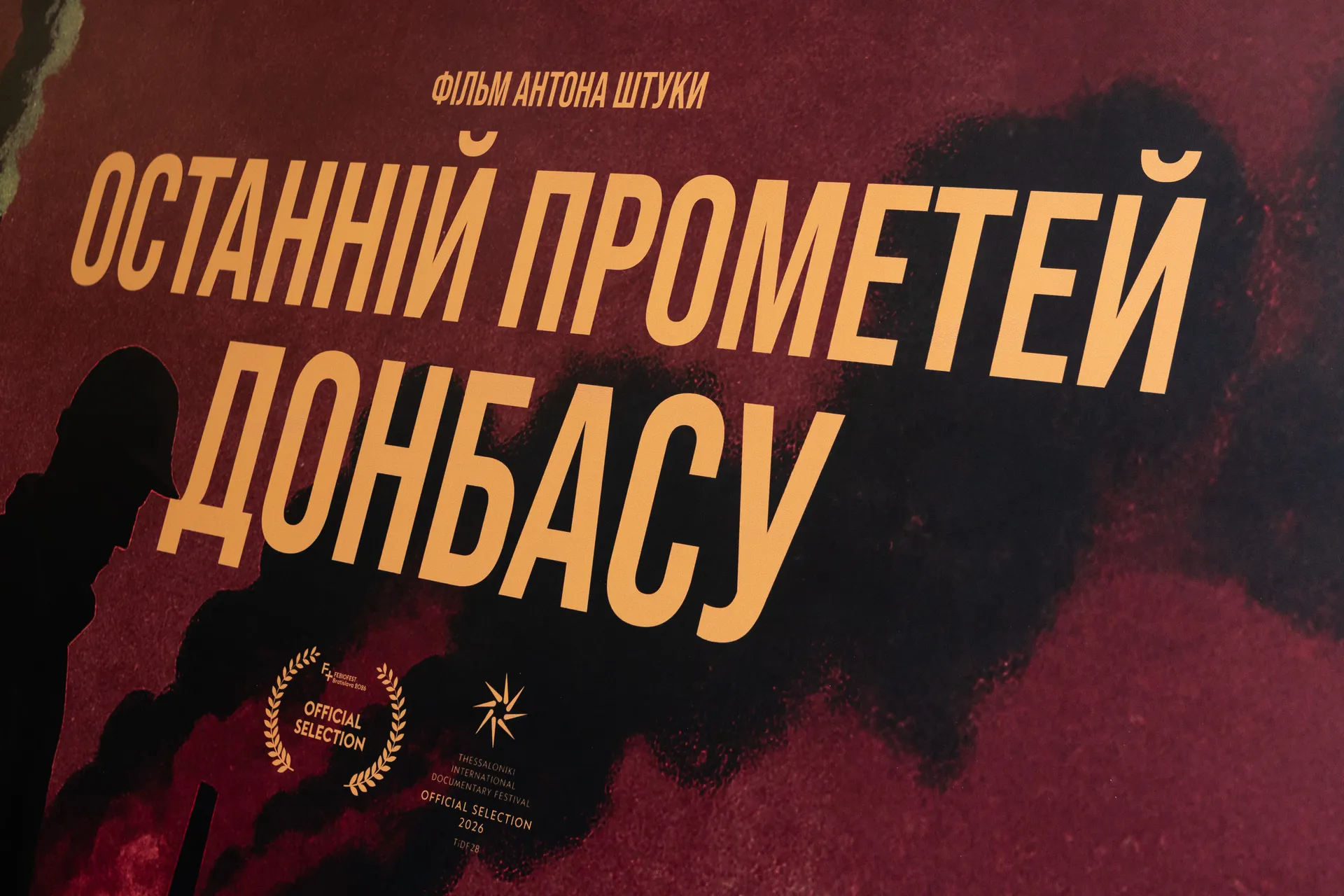

Світло під обстрілами: рецензія на документальний фільм «Останній Прометей Донбасу»

Історія людей, які запускали енергоблоки під обстрілами та тримали світло до останнього — за десять кілометрів від лінії фронтуКореспондент проєкту "Зірки"

Вибач, котику, у мене теж є характер: холостяка Цимбалюка послала його обраниця

Дивно, коли так переробляють фразу Слава Україні: Євген Янович відмовився тиснути руку Славі Дьоміну

Пророцтво Богдана Ступки збулося: Досі думаю, як Сильвестрович це вгадав

Про життя

Гороскоп на 27 лютого: потік любові та везіння

Весна настане раніше через антициклон Heiko – прогноз погоди на 27 лютого

Частина березня буде зіпсована – календар магнітних бур на місяць

Олег Філімонов випросив у США для всіх українців секрет цієї страви

Яке сьогодні, 26 лютого, свято: Всесвітній день неквапливості, фісташок та термоса

Новини Дніпра