Война в Украине

СУМАРНІ ОРІЄНТОВНІ ВТРАТИ ПРОТИВНИКА НА 1464 ДЕНЬ.

The Alibi Sisters & Логай - Табу

Сейчас слушают и кайфуют - премьера клипа

Когда-то это был эмоциональный монолог о точке невозврата. Сегодня это честный диалог двух взрослых людей о том, как отпускать любовь, не разрушая друг друга.

Какое место Украина займет на Евровидении

От нашей страны едет певица Leleka

Что слушает Украина

10 самых популярных песен по версии Apple Music

Курс валют на сегодня

Цены на топливо в сетевых АЗС Украины

ТОП-5 САМЫХ БОГАТЫХ МЭРОВ - ДАННЫЕ ИЗ ДЕКЛАРАЦИЙ (млн. грн.)

ТОП-7 самых дорогих брендов мира по версии VisualCapitalist

ТОП-5 ПОЛИТИКОВ УКРАИНЫ С НАИВЫСШИМ РЕЙТИНГМ

По опросу SOCIS 21 января 2025 года

Актуальный курс криптовалют

ПЯТЕРКА САМЫХ БОГАТЫХ В МИРЕ

По версии Bloomberg

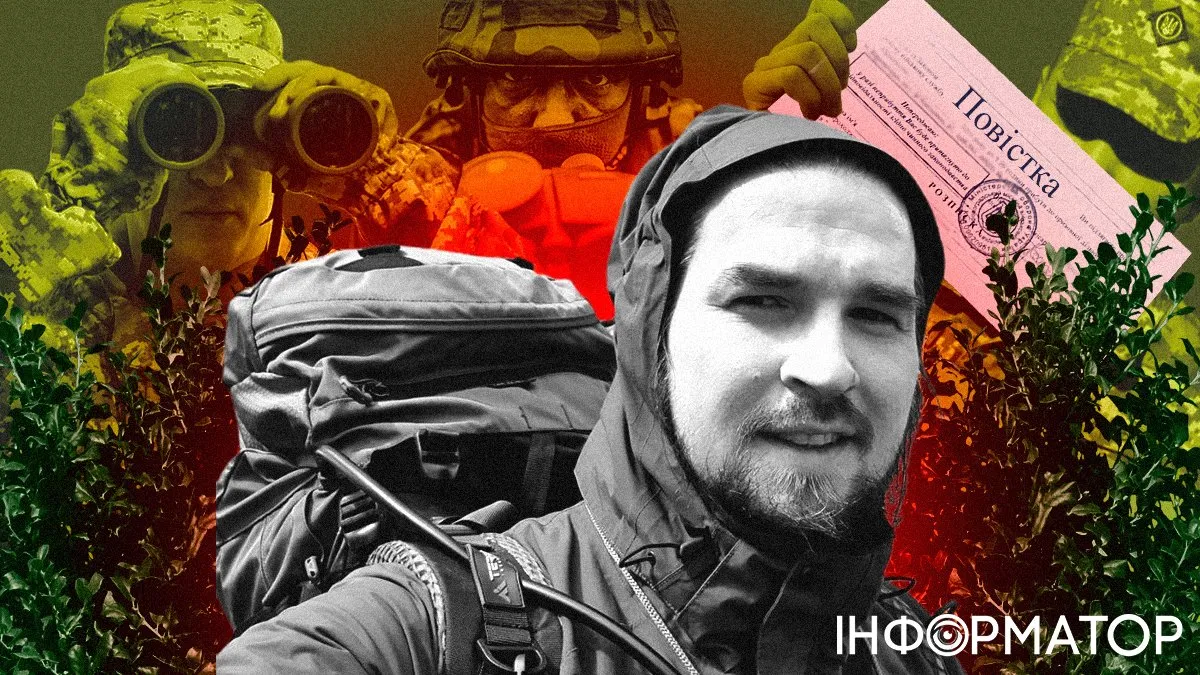

Как Игорь Рец выжил на тропе ухилянтов из Закарпатья в Румынию

Корреспондент Информатора забрался на высокогорье Карпат и провел неделю в убежище для туристов, чтобы взять интервью у ухилянтов; на своем пути он встретил пограничников, а также столкнулся с многочисленными нарушениями закона

ТОП-10 самых мощных экономик мира

По данным Всемирного банка

Поджег авто ЗСУ

Кому именно спецслужбы РФ через ресурсы по трудоустройству предлагают легкие деньги за преступление против обороны страны: расследование Информатора

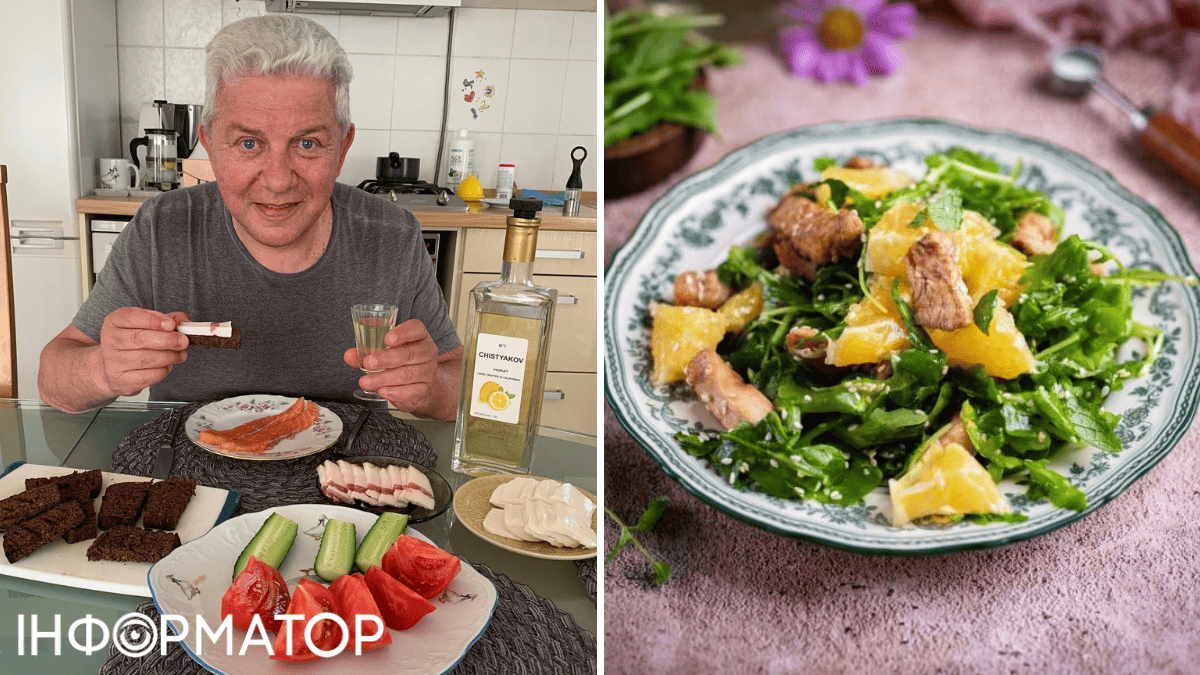

Кулинарный рецепт от Информатора

Олег Филимонов выпросил в США для всех украинцев секрет этого блюда

Исследователи обнаружили в Java, Rust, C ++, Python и других языках программирования уязвимость, которая прячет вредоносный код

Уязвимость затрагивает практически все современные компиляторы исходного кода

Исследователи Кембриджского университета опубликовали информацию об опасной уязвимости (CVE-2021-42574). Эта уязвимость затрагивает многие языки программирования и позволяет хакерам скрыть вредоносный код в исходном коде различных программ.

Об этом сообщает Информатор со ссылкой на TrojanSource.

Данную уязвимость обнаружила рабочая группа Rust Security Response (WG) и присвоила ей номер CVE-2021-42574. Слабость заключается в алгоритме Unicode Bidi, который позволяет использовать вместе слова, написанные справа налево и слева направо.

«Поскольку это Unicode, эта ошибка затрагивает не только Rust, но и другие популярные языки, такие как Java, JavaScript, Python, языки на основе C и код, написанный на других современных языках», – говорит исследователь безопасности Росса Андерсона .

Проекты с открытым исходным кодом, такие, как операционные системы, часто полагаются на человеческий анализ всего нового кода для обнаружения любых потенциально вредоносных частей. Но исследователи безопасности из Кембриджского университета заявили, что они обнаружили способы манипулирования кодировкой файлов исходного кода, которые показывают проверяющим людя и компиляторам разные фрагменты кода.

«Мы обнаружили способы манипулирования кодировкой файлов исходного кода, чтобы люди-зрители и компиляторы видели разную логику. Один метод использует направленность Unicode для переопределения символов для отображения кода как анаграммы его истинной логики. Мы убедились, что эта атака работает против C, C ++, C #, JavaScript, Java, Rust, Go и Python, и подозреваю, что она будет работать против большинства других современных языков программрования», – пишет Андерсон.

Разработка программного обеспечения носит международный характер, и Unicode – основа для текста и эмодзи – поддерживает языки с письмом слева направо – например, английский, и языки с письмом справа налево – например, арабский. Он делает это посредством «двунаправленного переопределения», невидимой функции, называемой кодовой точкой, которая позволяет встраивать слова с написанием слева направо в предложения с письмом справа налево и наоборот.

Хотя они обычно используются для вставки слова в предложение, построенное в обратном направлении, Андерсон и исследователь безопасности Microsoft Николас Баучер обнаружили, что их можно использовать для изменения способа отображения исходного кода в некоторых редакторах и инструментах проверки кода. Это означает, что проверенный человеком код может отличаться от скомпилированного кода, и показывает, как организации могут подвергнутся взлому с помощью подделанного открытого исходного кода. С помощью этой уязвимости также можно сделать так, чтобы строки, которые выглядят как комментарии, работали как выполняемый код. Rust уже попросила всех разработчиков обновиться до версии 1.56.1.

Ранее мы сообщали, что в Харькове 17-летний парень подделал «Дію» и создал крупнейший канал сбыта поддельных документов. Также писали о том, что Microsoft запустит свою метавселенную с пакетом Office.

Подписывайтесь на наш Telegram-канал, чтобы не пропустить важные новости. За новостями в режиме онлайн прямо в мессенджере следите в нашем Telegram-канале Информатор Live. Подписаться на канал в Viber можно здесь.

Последние новости

Санкции против России должны работать и после войны: другой сценарий повлечет за собой новую агрессию - Буданов

Гороскоп на 27 февраля: поток любви и везения

Зеленский раскрыл ключевую тему следующих переговоров Украины, США и РФ: ему уже позвонили Умеров и Виткофф после встречи

Коррупционная схема на строительстве укрытий для самолетов: начальник СБУ и командующий ПС получили подозрения

Убийство Портнова: Германия может выдать подозреваемого

В Женеве завершились переговоры Украины и США: туда приезжал представитель Путина Дмитриев

Буданов не поехал вместе с Умеровым на встречу с американцами: на это есть две причины

Неожиданное условие для разблокирования €90 млрд. Украина: Орбан требует проверить «Дружбу»

В России планируют заблокировать Telegram в апреле: он будет доступен только для окупантов на фронте

Грузия обвинила Зеленского в неблагодарности: Стефанчук напомнил о базовом минимуме

В первый же день работы электротранспорта трамвай размотало о столб в Пуще-Водице

В НАБУ не исключают будущих атак со стороны правоохранителей: Кривонос объяснил причины

Популярные

Санкции против России должны работать и после войны: другой сценарий повлечет за собой новую агрессию - Буданов

По мнению главы ОП, учитывая серьезные проблемы, "накопившиеся в России практически во всех областях", и невозможность победить Украину на поле боя, пора положить конец войнеГороскоп на 27 февраля: поток любви и везения

Романтика, забота, защита и ощущение, что все возможно – астропрогноз на пятницу для всех знаков Зодиака

Убийство Портнова: Германия может выдать подозреваемого

В то же время, немецкие правоохранители не уточняют, в какую именно страну могут экстрадировать вероятного убийцу Портнова.

Весна наступит раньше из-за антициклона Heiko – прогноз погоды на 27 февраля

До окончания зимы еще два дня, но антициклон принесет в Украину теплую воздушную массуУкраинцам помогут выбрать самый дешевый вариант нужного лекарства - решение правительства

На первом этапе такая возможность доступна для однокомпонентного рецептурного лекарства в форме таблеток и капсул, которые покупаются за собственные средства.Военный обозреватель

Грузия обвинила Зеленского в неблагодарности: Стефанчук напомнил о базовом минимуме

Трамп и Зеленский рассчитывают завершить войну в ближайшие месяцы – источники СМИ

ВСУ ударили по РЛС в Джанкое и командному пункту РФ: подтверждено поражение

Хорошие новости

Ооочень серьезное интервью: Информатор FM посетил Владимир Шумко

Украинцам помогут выбрать самый дешевый вариант нужного лекарства - решение правительства

На первом этапе такая возможность доступна для однокомпонентного рецептурного лекарства в форме таблеток и капсул, которые покупаются за собственные средства.Материальная помощь военным в 2026 году: полный гайд от Миньюста

В 2026 году материальная помощь выплачивается в размере месячного денежного довольствия военнослужащегоНалоговый шантаж во время войны: нардеп Разумков обвиняет премьера Свириденко

Юлия Свириденко хочет повысить налоги с населения, но депутаты не хотят за это голосовать

Индексация пенсий с 1 марта: в Минсоцполитики назвали окончательные цифры повышения выплат

После перерасчета пенсии возрастут по меньшей мере на 100 гривен и не более чем на 2595 гривенПолитический обозреватель

Санкции против России должны работать и после войны: другой сценарий повлечет за собой новую агрессию - Буданов

Убийство Портнова: Германия может выдать подозреваемого

В Женеве завершились переговоры Украины и США: туда приезжал представитель Путина Дмитриев

Новости столицы

В первый же день работы электротранспорта трамвай размотало о столб в Пуще-Водице

Побрился, чтобы не узнали: в Киеве задержали издевавшегося над Аллеей памяти эксбоксера Волоху

В Киеве предлагают арендовать целый БЦ площадью, как половина Майдана Незалежности

Будущее ТЭЦ-4 в Киеве: есть 5 вариантов, среди них индивидуальные котлы в каждую квартиру – специалист

Все с чистого листа: киевская ТЦК зовет уклонистов из-за границы

Корреспондент проекта "Деньги"

«Безлимитный интернет» в Киевстаре оказался ловушкой: после пакета — по 20 грн каждый день, поддержка не помогает

Развелись, а кредит остался: адвокаты объяснили, кто должен платить долг

От гирлянды до корма для кошек – киевлянин обокрал Эпицентр на 1 882 гривен: какое наказание избрал суд

Экономика и финансы: последние новости

Украинцам помогут выбрать самый дешевый вариант нужного лекарства - решение правительства

Укрпочта заказала на 106 миллионов рассылку SMS и автозвонки фирме своего бывшего IT-директора

Купите сейчас, потому что подорожает: союз "Мукомолы Украины" шокировал прогнозом

Материальная помощь военным в 2026 году: полный гайд от Миньюста

Более 30 млрд грн отмыто через дропов: Госфинмониторинг поразил масштабом схемы

Экономический обозреватель Информатора

Укрзализныця потратит 15 млн грн на SMS-сообщения: деньги освоит фирма из Киева

В Укрпочте ответили Информатору, используют ли они труд лошадей, ослов и лам

В Госпродпотребслужбе проводят проверку скандальной рекламы Укрпочты: ответ Информатору

Украинцы раскритиковали приложение 112 от МВД за 3 млн грн: Информатор знает, что можно улучшить

Любовь и купидоны в названиях украинских компаний: исследование YouControl

Новости шоу-бизнеса

Извини, котик, у меня тоже есть характер: холостяка Цимбалюка послала его избранница

Надин Головчук призналась, что ее участие в шоу до последнего было под вопросом

Странно, когда так переделывают фразу Слава Украине: Евгений Янович отказался пожать руку Славе Демину

Почему комик троллил ведущего, а потом сбежал от него

Мне очень стыдно, надеюсь, вы поймете: знакомые под обстрелами, а Мирошниченко на Бали

Правозащитница и блогерша рассказала, почему именно сейчас уехала из Украины

Пророчество Богдана Ступки сбылось: До сих пор думаю, как Сильвестрович это угадал

Актер Дмитрий Рыбалевский вспомнил, как Ступка поделился с ним тайной информацией

Свет под обстрелами: рецензия на документальный фильм «Останній Прометей Донбасу»

История людей, которые запускали энергоблоки под обстрелами и держали свет до последнего — в десяти километрах от линии фронтаКорреспондент проекта "Звезды"

Извини, котик, у меня тоже есть характер: холостяка Цимбалюка послала его избранница

Странно, когда так переделывают фразу Слава Украине: Евгений Янович отказался пожать руку Славе Демину

Пророчество Богдана Ступки сбылось: До сих пор думаю, как Сильвестрович это угадал

Про жизнь

Гороскоп на 27 февраля: поток любви и везения

Весна наступит раньше из-за антициклона Heiko – прогноз погоды на 27 февраля

Часть марта будет испорчена – календарь магнитных бурь на месяц

Олег Филимонов выпросил в США для всех украинцев секрет этого блюда

Какой сегодня, 26 февраля, праздник: Всемирный день неторопливости, фисташек и термоса

Новости Днепра