Война в Украине

СУМАРНІ ОРІЄНТОВНІ ВТРАТИ ПРОТИВНИКА НА 1024 ДЕНЬ.

760120

+1390

Личный состав

9537

+5

Танки

19675

+31

Боевые бронированные машины

21078

+6

Артиллерийские системы

1253

Реактивные системы залпового огня

1023

Системы противовоздушной обороны

369

Самолеты

329

Вертолеты

31177

+50

Автомобильная техника и цистерны с ГСМ

28

Военные корабли и катера

20176

+65

Беспилотные летательные аппараты

2861

Крылатые ракеты

По данным Генерального штаба ВСУ

Владимир Зеленский, президент Украины

“Повсюду, где они россияне заходили на наши территории, они уничтожали школы и церкви. Россияне убили 50 священнослужителей только за то, что они "должны были" служить патриарху Кириллу и их церкви, а священник служит людям и Богу.

Зеленский – о преступлениях россиян против украинской церкви

Курс валют на сегодня

Валюта

Покупка

Продажа

usd

41.61

41.61

eur

43.74

43.74

Дональд Трамп

"Зеленский и Украина хотели бы заключить (мирное) соглашение и остановить безумие... Необходимо немедленно прекратить огонь и начать переговоры"

Избранный президент США сделал заявление о прекращении войны после встречи с Зеленским

Цены на топливо в сетевых АЗС Украины

А95+

А95

ДП

ГАЗ

57.29

56.59

54.09

36.69

59.99

57.99

54.99

36.99

59.99

57.99

54.99

36.98

-

52.86

49.12

33.82

59.99

57.99

54.99

36.99

56.99

54.99

51.99

34.99

Актуальный курс криптовалют

BINANCE COIN (BNB)

717

DOGECOIN (DOGE)

0.41

THETA (THETA)

2.69

LITECOIN (LTC)

119.93

BITCOIN (BTC)

100284.77

Что слушает Украина

10 самых популярных песен по версии Apple Music

1

Bam Bam

Misha Miller, Alex Velea

2

Врубай

Parfeniuk

3

Кульбаби

Tonya Matvienko

4

Касета

SadSvit

5

Bad Dreams

Teddy Swims

6

Не лякай

OSTY, Klavdia Petrivna

7

Як ніколи

Okean Elzy

8

Акація

Chico, Qatoshi, paashee

9

São Paulo

The Weeknd, Anitta

10

Мистецтво

ROXOLANA

1000 дней войны в цифрах и воспоминаниях

Youtube Україна на часі

Самые громкие события прошлых дней

ТОП-5 самых богатых людей мира по версии Bloomberg

1

Илон Маск $235 млрд

2

Джефф Безос $193 млрд

3

Марк Цукерберг – $188 млрд

4

Бернар Арно $184 млрд

5

Билл Гейтс $154 млрд

Прогноз по картам Таро на неделю

Прогноз по картам Таро на неделю

Жизнь

Новое Солнце несёт позитивные перемены. Каким знакам Зодиака повезёт особенно — прогноз по картам Таро на неделю

Предстоящая неделя 16-22 декабря несет нам сразу две хорошие новости

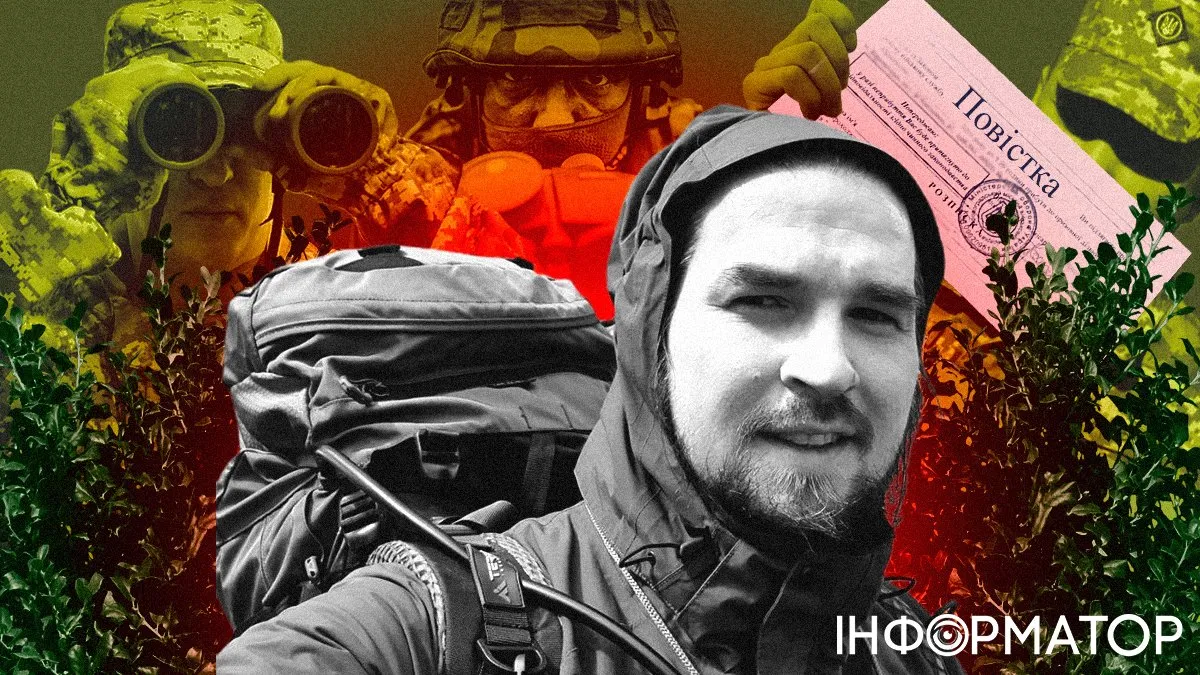

Как Игорь Рец выжил на тропе ухилянтов из Закарпатья в Румынию

Корреспондент Информатора забрался на высокогорье Карпат и провел неделю в убежище для туристов, чтобы взять интервью у ухилянтов; на своем пути он встретил пограничников, а также столкнулся с многочисленными нарушениями закона

Путешествие Игоря закончилось в ТЦК и СП Хуста, откуда, как говорят, одна дорога - в учебку, а потом на фронт. Итогом поездки стал подробный отчет о приключениях. Мы публикуем его в нескольких частях

ПАВЛО ЗІБРОВ & ГАРІК КРИЧЕВСЬКИЙ - Вірні друзі

Сейчас слушают и кайфуют - премьера клипа

«Вірні друзі» - рассказывает о простых, но важных истинах, это настоящий тост за дружбу, которая становится опорой и преодолевает время и расстояния, напоминание о том, как важно оставаться искренними в этом быстротечном мире, где воспоминания греют душу, а моменты вместе остаются в сердце навсегда.

ТОП-5 самых богатых украинцев в рейтинге Forbes

Указана динамика изменений за текущий год

1

Ринат Ахметов

$4,0 млрд.

2

Виктор Пинчук

$2,0 млрд.

3

Вадим Новинский

$1,2 млрд.

4

Константин Жеваго

$1,2 млрд.

5

Геннадий Боголюбов

$1,0 млрд.

ТОП-10 самых мощных экономик мира

По данным Всемирного банка

1

США

$27 360,935 млрд.

2

Китай

$17 794,782 млрд

3

Германия

$4 456,081 млрд.

4

Япония

$ 4 212,945 млрд.

5

Индия

$3 549,919 млрд.

6

Великобритания

$3 340,032 млрд.

7

Франция

$3 030,904 млрд.

8

Италия

$2 254,851 млрд.

9

Бразилия

$2 173,666 млрд.

10

Канада

$2 140,086 млрд.

Поджег авто ЗСУ

Кому именно спецслужбы РФ через ресурсы по трудоустройству предлагают легкие деньги за преступление против обороны страны: расследование Информатора

Под видом человека, ищущего быстрый заработок, наш корреспондент Игорь Рец пообщался в соцсетях с российскими вербовщиками и сделал выводы, которые могут быть полезны для безопасности ваших детей и друзей

Кулинарный рецепт от Информатора

Любимый завтрак Тейлор Свифт

13 декабря родилась культовая американская поп певица Тейлор Свифт. По данным Forbes, она стала первой женщиной в музыкальной индустрии, попавшей в рейтинг миллиардеров благодаря своим песням и выступлениям. Чистый капитал 34-летней Тейлор Свифт составил $1,6 млрд.

В Google Play нашли приложения, которые воруют деньги пользователей

Большинство пользователей Android-смартфонов (кроме обладателей новый смартфонов Huawei) вынуждены пользоваться маркетом приложений Google Play Store для того, чтобы скачать себе приложение. Однако в данном маркете есть приложения, которые несут угрозу. Исследователи безопасности Сан Риол Рю и Чанунг Пак обнаружили ряд приложений Google Play, которые крадут SMS-сообщения и совершают несанкционированные покупки за счет пользователей. Об этом сообщает Информатор Tech, ссылаясь на McAfee. Представляя себя фоторедакторами, обоями, головоломками, оболочками клавиатуры и другими приложениями, связанными с камерой, вредоносные программы, встроенные в эти мошеннические приложения, перехватывают уведомления о SMS-сообщениях, а затем совершают несанкционированные покупки. В то время как приложения проходят процесс проверки, чтобы убедиться, что они являются законными, эти мошеннические приложения попали в магазин, отправив чистую версию приложения на проверку, а затем представив вредоносный код через обновления приложения позже.

Последние новости

В Чехии появилась своя Виктория Спартц: ее зовут Ольга Тиец

В Германии над авиабазой Рамштайн зафиксировали неизвестные беспилотники

Проблемы со строительством фортификаций: в ВСУ сделали важное заявление

Асад обманул ближайшее окружение и врал о помощи от РФ: в Reuters узнали детали побега в Москву

В России заблокировали мессенджер Viber

Прямой поезд Киев – Будапешт: УЗ начала продажу билетов

Блинкен прибыл в Ирак с неожиданным визитом решать судьбу Сирии — Reuters

Россия запустила две ракеты по Закарпатью: одну сбили, другую обезвредили

Блогерка пошла под суд за съемки действий ТЦК: обнародован приговор

На Подоле будет возобновлено строительство целого квартала с ЖК с огромным парком

Ночью ударят настоящие злые морозы – прогноз погоды на завтра, 14 декабря

Бариста из Одессы, которая готова жить под флагом России, получила подозрение от полиции

Популярные

В Чехии появилась своя Виктория Спартц: ее зовут Ольга Тиец

Украинка Ольга Тиец является гражданкой Чешской Республики, она объявила, что не хочет, чтобы чешские налогоплательщики финансировали конфликт в УкраинеВ Германии над авиабазой Рамштайн зафиксировали неизвестные беспилотники

Также подозрительные БПлА были замечены еще над двумя немецкими объектами

Проблемы со строительством фортификаций: в ВСУ сделали важное заявление

В армии заявили, что находящиеся на передовой воинские части и подразделения и осуществляющие строительство фортификаций, обеспечены всеми необходимыми материалами

Прямой поезд Киев – Будапешт: УЗ начала продажу билетов

Поезд разгрузит наиболее востребованные международные маршруты Укрзалізниці, в его составе будут купейные и люксовые вагоныБлинкен прибыл в Ирак с неожиданным визитом решать судьбу Сирии — Reuters

Государственный секретарь США считает, что переход к демократии в Сирии должен состояться с защитой национальных меньшинств страныНовости столицы

На Подоле будет возобновлено строительство целого квартала с ЖК с огромным парком

Не ждали бус из ТЦК: Киев вошел в тройку регионов, где работает реформа по комплектации ВСУ из-за рекрутинга

Заряд милоты гарантирован: в Ирпене под Киевом построят котопарк — в чём замысел его организатора

Применение Киев Цифровой получил слух и голос: его адаптировали для использования людьми с нарушениями зрения

Избили курьера и съели заказ: на Дарнице в Киеве двое парней напали на доставщика еды

Военный обозреватель

Анна Копытько

Журналист

События

Мать экс-нардепки Бережной приговорили к 14 годам тюрьмы за госизмену

Война

Успеновский мешок и давление оккупантов: есть ли угроза окружения украинских войск на Донбассе

Война

152 бригада поделилась историей оператора БПЛА Компаса: остановил наступление десятков оккупантов на багги

Политический обозреватель

Ярослав Коджушко

Журналист

Война

Россияне могут выйти к границам Днепропетровщины: эксперт объяснил, как это изменит войну

Политика

Это неизбежно, но при одном условии: чем завершится ссора Киева и Вашингтона из-за мобилизации 18-летних

Война

У Путина анонсировали ответ за удар по Таганрогу ракетами ATACMS

Экономика и финансы: последние новости

ЦИК готовится к выборам в Украине: на что потратят 436 млн грн

Из-за отсутствия подписи Зеленского ФЛПы могут потерять много денег — предупреждает нардеп

Цифровое государство: НБУ выпустил серебряную квадратную монету номиналом 10 грн

Статус УБД будет назначаться автоматически — Минветеранов

Правительство внесло важные изменения в программу Доступні ліки

Экономический обозреватель Информатора

Дмитро Чернишов

Редактор

Экономика

ЦИК готовится к выборам в Украине: на что потратят 436 млн грн

Экономика

Когда биткоин будет стоить 1 млн дол. и при чем здесь Трамп – объяснение эксперта

Экономика

Календари, носки, футболки, сладости - кому ПриватБанк заплатит 7,5 млн грн за сувениры

Экономика

Что изменится для граждан после введения ограничений банковских переводов — в НБУ ответили

Экономика

Ограничения на переводы в банках коснутся менее 1% украинцев: в НБУ рассказали о нововведениях

Новости шоу-бизнеса

Сначала подумали на Фреймут: двойник Тины Кароль устроил переполох на ее концерте — видео

Инфлюенсер Миша Мэг готовился к встрече с певицей несколько лет

Женщина, избившая крокодила, награждена королем Чарльзом III: а ее сестра всех потроллила — фото

Джорджия Лори спасла сестру от хищника, хотя силы были неравны

Новорожденный сын Остапчука пережил в укрытии роддома свою первую воздушную тревогу — фото

Владимир Остапчук официально стал многодетным отцом

Приемную дочь Анджелины Джоли заподозрили в том, что она пьяна - фото

Папарацци сделали несколько снимков актрисы и ее детей на улице в центре Парижа

Я узнала о настоящих масштабах потерь среди наших воинов: Ирину Федишин подставили россияне

Известную певицу настигли неприятности в сети, которые преодолеть ей и команде пока не удалосьКорреспондент проекта "Звезды"

Вячеслав Кореняко

Журналист

Шоу-Биз

Женщина, избившая крокодила, награждена королем Чарльзом III: а ее сестра всех потроллила — фото

Шоу-Биз

Приемную дочь Анджелины Джоли заподозрили в том, что она пьяна - фото

Шоу-Биз

Реакция была мгновенной: туфля Тейлор Свифт спасла жизнь девушке

Новости спорта