Война в Украине

СУМАРНІ ОРІЄНТОВНІ ВТРАТИ ПРОТИВНИКА НА 1461 ДЕНЬ.

1260500

+720

Личный состав

11696

+2

Танки

24082

+13

Боевые бронированные машины

37510

+40

Артиллерийские системы

1654

+2

Реактивные системы залпового огня

1304

+1

Системы противовоздушной обороны

435

Самолеты

348

Вертолеты

79636

+136

Автомобильная техника и цистерны с ГСМ

29

Военные корабли и катера

143878

+1765

Беспилотные летательные аппараты

4347

+33

Крылатые ракеты

По данным Генерального штаба ВСУ

LADA - Дура

Сейчас слушают и кайфуют - премьера клипа

Название трека напрямую отсылает к состоянию, знакомому многим женщинам. Когда влюбляются — часто верят словам, обещаниям и надеждам на перемены, даже тогда, когда реальность говорит об обратном.

Какое место Украина займет на Евровидении

От нашей страны едет певица Leleka голосов

Что слушает Украина

10 самых популярных песен по версии Apple Music

1

Енкарапіста

Drevo

2

Real Love (Echovibe remix)

Echovibe

3

Закоханий

Max Barskih

4

Не пʼяна - закохана

Alena Omargalieva

5

Сильно Сильно

Adam

6

Mafia Style

Trap mafia house

7

Ozon

Nuor Garsas

8

Boy

Кажанна

9

Збився Рахунок

Олена Петренко

10

Тут і зараз

Nataliia Rusnak

Курс валют на сегодня

Валюта

Покупка

Продажа

usd

43.3

43.3

eur

51.01

51.01

Цены на топливо в сетевых АЗС Украины

А95+

А95

ДП

ГАЗ

64.09

62.69

64.79

39.6

67.13

63.99

63.7

39.41

67.99

64.99

64.99

39.98

-

58.58

56.79

36.86

67.99

64.99

64.99

39.99

65.99

62.99

62.99

38.94

ТОП-5 САМЫХ БОГАТЫХ МЭРОВ - ДАННЫЕ ИЗ ДЕКЛАРАЦИЙ (млн. грн.)

1

Терехов, Харьков

2,000

2

Бондаренко, Черкассы

1,342

3

Кличко, Киев

1,233

4

Андреев, Ужгород

1,182

5

Мрочко, Херсон

1,148

ТОП-7 самых дорогих брендов мира по версии VisualCapitalist

1

![up]()

Apple

$516 млрд.

2

![up]()

Microsoft

$340 млрд.

3

![up]()

Google

$333,4 млрд.

4

![up]()

Amazon

$308,9 млрд.

5

![up]()

Samsung

$99,4 млрд.

6

![up]()

Wal,art

$96,8

7

![up]()

TikTok

$84,2 млрд.

ТОП-5 ПОЛИТИКОВ УКРАИНЫ С НАИВЫСШИМ РЕЙТИНГМ

По опросу SOCIS 21 января 2025 года

1

![up]()

Залужный

36,1%

2

![up]()

Зеленский

24,3%

3

![up]()

Порошенко

9,4%

4

![up]()

Разумков

8,3%

5

![up]()

Тимошенко

6%

Актуальный курс криптовалют

BINANCE COIN (BNB)

596.12

DOGECOIN (DOGE)

0.09

THETA (THETA)

0.19

LITECOIN (LTC)

51.7

BITCOIN (BTC)

64579.56

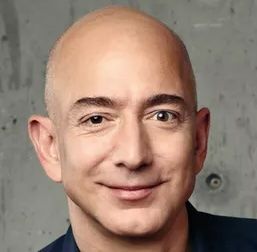

ПЯТЕРКА САМЫХ БОГАТЫХ В МИРЕ

По версии Bloomberg

1

![up]()

Илон Маск

$432 млрд

2

![up]()

Джефф Безос

$239 млрд

3

![up]()

Марк Цукерберг

$207 млрд

4

![up]()

Ларри Элисон

$192 млрд

5

![up]()

Бернар Арно

$176 млрд

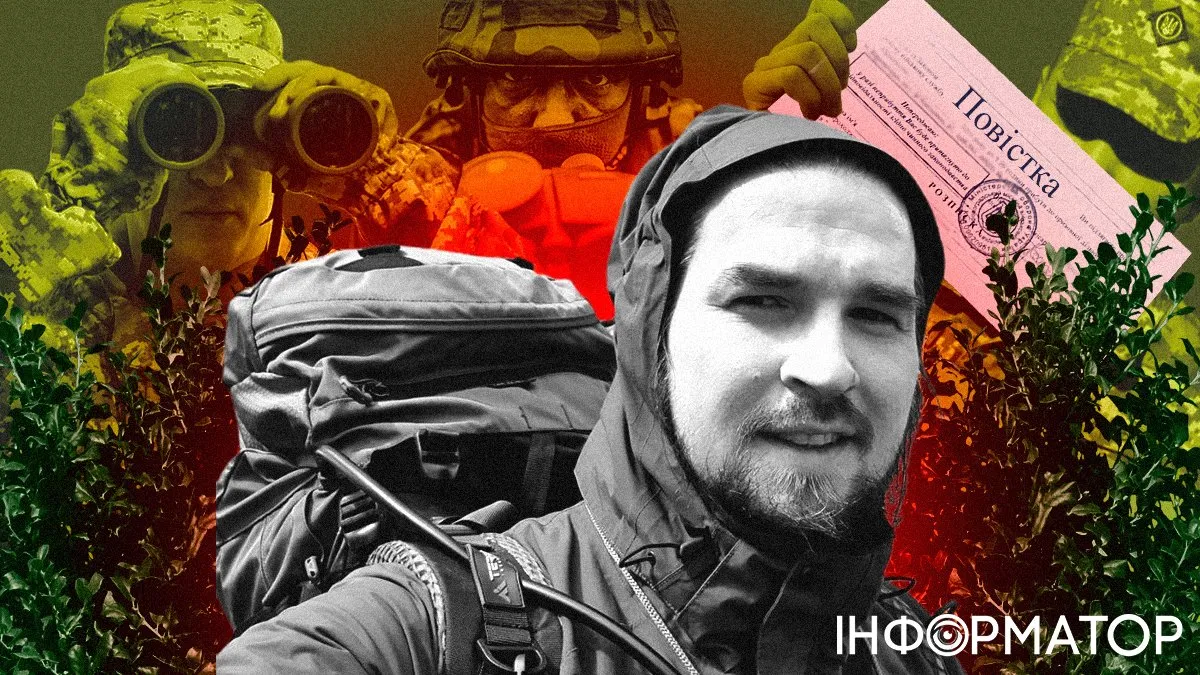

Как Игорь Рец выжил на тропе ухилянтов из Закарпатья в Румынию

Корреспондент Информатора забрался на высокогорье Карпат и провел неделю в убежище для туристов, чтобы взять интервью у ухилянтов; на своем пути он встретил пограничников, а также столкнулся с многочисленными нарушениями закона

Путешествие Игоря закончилось в ТЦК и СП Хуста, откуда, как говорят, одна дорога - в учебку, а потом на фронт. Итогом поездки стал подробный отчет о приключениях. Мы публикуем его в нескольких частях

ТОП-10 самых мощных экономик мира

По данным Всемирного банка

1

США

$27 360,935 млрд.

2

Китай

$17 794,782 млрд

3

Германия

$4 456,081 млрд.

4

Япония

$ 4 212,945 млрд.

5

Индия

$3 549,919 млрд.

6

Великобритания

$3 340,032 млрд.

7

Франция

$3 030,904 млрд.

8

Италия

$2 254,851 млрд.

9

Бразилия

$2 173,666 млрд.

10

Канада

$2 140,086 млрд.

Поджег авто ЗСУ

Кому именно спецслужбы РФ через ресурсы по трудоустройству предлагают легкие деньги за преступление против обороны страны: расследование Информатора

Под видом человека, ищущего быстрый заработок, наш корреспондент Игорь Рец пообщался в соцсетях с российскими вербовщиками и сделал выводы, которые могут быть полезны для безопасности ваших детей и друзей

Опасный вирус маскируется под Google Play: как защититься

Хакеры начали заражать гаджеты на Android новым опасным вирусом. Он маскируется под видом Google Play. Вредоносную программу обнаружили эксперты по кибербезопасности компании Cisco Talos, которые дали вирусу имя — Gplayed. Об этом сообщает Информатор Tech, ссылаясь на блог Cisco Talos. Программа наделена правами администратора, что позволяет хакерам управлять устройством удаленно. Помимо возможности блокирования гаджета или использования его для звонков и сообщений, вредоносное приложение способно выкрасть платежные данные владельца гаджета. Причем выглядит это довольно реалистично и сложно сразу догадаться о заражении телефона.

Как защититься

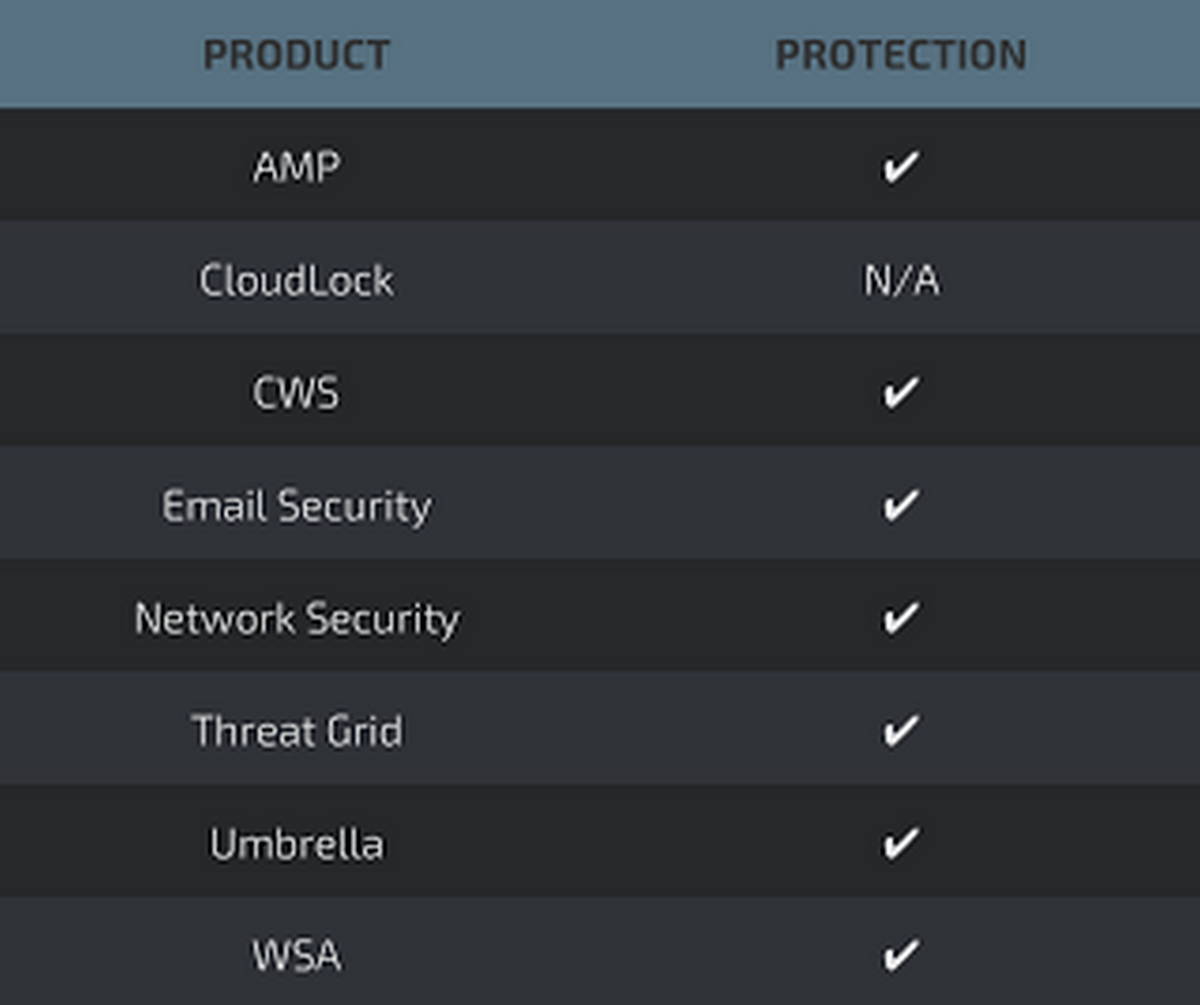

Компания составила перечень защитных программ, чтобы помочь обезопасить своих клиентов. Они в состоянии обнаружить и заблокировать угрозу:

Последние новости

Безуглая перед годовщиной вторжения раскритиковала оборонный комитет: ничего не сделали в 2022, хотя все знали

Гороскоп на 24 февраля: разум против сердца

В Днепре раздался взрыв в отделении полиции: подозревают еще один теракт

Повлияет ли остановка поставок электроэнергии из Словакии на ситуацию со светом: в Укрэнерго ответили

Теракт во Львове: у подозреваемой была сообщница из Харьковщины, которая искала работу в Telegram, а деньги не получила

Ставил военных на колени и бил по голове: в Черкасской области офицеру объявили подозрение за унижение подчиненных

Россия усиливает саботажи в Украине: в ISW раскрыли, почему враг выбрал Львов для теракта

Он сейчас потеет: активисты повесили в Лувре фото экспринца Эндрю, подозреваемого в связях с Эпштейном

Олимпийские игры-2026 завершились: Украина 8 раз попала в ТОП-10, но не завоевала ни одной медали

Залужный ответил, будет ли участвовать в выборах

В Украине новый теракт: в Николаеве на АЗС раздался взрыв, снова ранены полицейские

Для украинских беженцев за границей открыли международный Реестр убытков: нардепка Шуляк объяснила, что это даст

Популярные

Безуглая перед годовщиной вторжения раскритиковала оборонный комитет: ничего не сделали в 2022, хотя все знали

Депутатка заявила, что кроме нее, единственным человеком в военно-политической среде, который тоже верил, что точно начнется большая война, был Кирилл Буданов, подробно рассказавший нардепам, как будет нападать РоссияГороскоп на 24 февраля: разум против сердца

Луна в Первой четверти – слова будут вылетать быстрее, чем успеваешь подумать, а интуиция может противоречить логике

Ставил военных на колени и бил по голове: в Черкасской области офицеру объявили подозрение за унижение подчиненных

Сотрудники Государственного бюро расследований сообщили о подозрении заместителю начальника штаба воинской части Черкасской области. Он якобы во время построения приказал пяти бойцам опуститься на колени и жестоко избил одного из них. Суд взял подозреваемого под стражу с правом внесения залога

Россия усиливает саботажи в Украине: в ISW раскрыли, почему враг выбрал Львов для теракта

Россия хочет распространения паники и дестабилизации социально-политической ситуации в Украине, для этого враг готовил громкие убийства, которые украинцы предупредили вместе с МолдовойОн сейчас потеет: активисты повесили в Лувре фото экспринца Эндрю, подозреваемого в связях с Эпштейном

Британская группа Everyone Hates Elon временно разместила в Лувре фотографию бывшего герцога Йоркского. Это произошло после его ареста по подозрению в служебной неправомерности. На фото подпись Он сейчас потеет отсылает в скандальное интервью принца 2019 годаВоенный обозреватель

Анна Копытько

Редактор

Криминал

Ставил военных на колени и бил по голове: в Черкасской области офицеру объявили подозрение за унижение подчиненных

Страны мира

Он сейчас потеет: активисты повесили в Лувре фото экспринца Эндрю, подозреваемого в связях с Эпштейном

Криминал

В Украине новый теракт: в Николаеве на АЗС раздался взрыв, снова ранены полицейские

Хорошие новости

Профилактика онкологии: в Днепре девочек бесплатно вакцинируют против вируса папилломы человека

20 тысяч грн доплаты энергетикам за январь: Свириденко сказала, что деньги выделены

20 000 грн будут перечислены непосредственно на банковские счета работниковНБУ изменил дизайн банкноты в 200 гривен

Гражданам не нужно специально обменивать банкноты номиналом 200 гривен предыдущего образца на модифицированные банкнотыИсполнительные документы в Дія: Минцифры цифровизирует исполнение судебных решений

Исполнительный документ — официальное судебное основание для исполнения решения, это может быть принудительное взыскание средств, имущества или других действий по должнику

От рекрута до офицера: как можно сделать военную карьеру и на что стоит обратить внимание, объяснили в Минобороны

Военная служба начинается с первоначальной должности или учебного подразделенияПолитический обозреватель

Ярослав Коджушко

Редактор

Война

Россия усиливает саботажи в Украине: в ISW раскрыли, почему враг выбрал Львов для теракта

Спорт

Олимпийские игры-2026 завершились: Украина 8 раз попала в ТОП-10, но не завоевала ни одной медали

Украинцы за рубежом

Для украинских беженцев за границей открыли международный Реестр убытков: нардепка Шуляк объяснила, что это даст

Новости столицы

Киев изменит маршруты транспорта из-за массовых мероприятий 24 февраля 2026 года

Из-за отсутствия отопления в ЖК «Сяйво 2» в Ирпене прорвало канализацию: жители сами выносили 90 мешков фекалий, а компания пригрозила актом

Кличко нашел себе новую главную пиарщицу – депутат Киевсовета

Полиция разыскивает нарушителей, запустивших салют в Белой Церкви

В Киеве на крыше McDonald's обнаружили фрагмент баллистической ракеты Искандер-М

Корреспондент проекта "Деньги"

Владлена Мачульская

Журналист

Экономика

От рекрута до офицера: как можно сделать военную карьеру и на что стоит обратить внимание, объяснили в Минобороны

Украинцы за рубежом

Это нужно сделать до 1 апреля: ПФУ обратился к украинцам за границей

Экономика

Укрпочта отказала принять обращение клиента о переплате за марки, мужчина требует 65 635 гривен компенсации: что решил суд

Экономика и финансы: последние новости

20 тысяч грн доплаты энергетикам за январь: Свириденко сказала, что деньги выделены

Укрзализныця столкнулась с трудностями при выплате зарплат

Балтийские страны в украинском бизнесе заработали более 111 млрд грн за 3 квартала 2025 года

С марта возможен штраф в сотни тысяч гривен: предупреждение для продающих диетические добавки

НБУ изменил дизайн банкноты в 200 гривен

Экономический обозреватель Информатора

Дмитро Чернишов

Редактор

Экономика

Украинцы раскритиковали приложение 112 от МВД за 3 млн грн: Информатор знает, что можно улучшить

Экономика

Любовь и купидоны в названиях украинских компаний: исследование YouControl

Экономика

Дела 35 нардепов в Высшем антикоррупционном суде: декларирование, взятки, обогащение

Экономика

Чтобы ваш Starlink и дальше работал - зарегистрируйте его в ЦНАПе: полезные советы

Экономика

808 тысяч зарплаты, дом в Козине, старый мопед, квартира в долгострое: декларация главы ФГИ Наталухи за 2025 год

Новости шоу-бизнеса

Сексуальная бабушка пролетела мимо роли в Мавке: Такая тупая отмазка для меня

Актриса Анна Саливанчук рассказала, почему ее не взяли в фильм, а также призналась, как сохраняет фигуру

Влюбленные звезда Квартала, Drevo, победительница Холостяка и актер из Киборгов сказали: Да

Вячеслав Довженко, Анастасия Оруджева, DREVO и Инна Белень объявили о помолвке

Звезда Квартала так достал жену, что она не выдержала: Подальше друг от друга

Жена Юрия Ткача призналась, почему они оказались на грани развода.

Я уважаю своего президента: звезда сериала Пес оказался жертвой пропаганды

Актер Михаил Жонин вспомнил, что говорил ему в начале полномасштабного вторжения Никита Панфилов

Бубка догрався – через Гераскевича його можуть позбавити звання Героя України

Украинский скелетонист Владислав Гераскевич рассказал о бизнесе семейства Бубки с оккупантами и бегстве спортсмена из УкраиныКорреспондент проекта "Звезды"

Николай Милиневский

Журналист

Шоу-Биз

Сексуальная бабушка пролетела мимо роли в Мавке: Такая тупая отмазка для меня

Шоу-Биз

Влюбленные звезда Квартала, Drevo, победительница Холостяка и актер из Киборгов сказали: Да

Шоу-Биз

Звезда Квартала так достал жену, что она не выдержала: Подальше друг от друга

Про жизнь

Гороскоп на 24 февраля: разум против сердца

Синоптиков замучили вопросами возвращения похолодания, и они ответили – прогноз погоды на 24 февраля

Ответ дан: действительно ли мужчинам нужно есть больше, чем женщинам

Найдено и продано перво видео, появившиеся на YouTube: там очень крутые ребята

Эмили Блант вызвала ажиотаж обычной картошкой, а затем раскрыла в чем хитрость

Юлия Дюдюн

Редактор

Жизнь

Синоптиков замучили вопросами возвращения похолодания, и они ответили – прогноз погоды на 24 февраля

Здоровье

Ответ дан: действительно ли мужчинам нужно есть больше, чем женщинам

Жизнь

Найдено и продано перво видео, появившиеся на YouTube: там очень крутые ребята

Новости Днепра