Крупнейшая в истории спецоперация по борьбе с ботнетами: Европол арестовал трех украинцев

Правоохранители нескольких государств провели масштабную спецоперацию "EndGame". Преступниками оказались и украинцы

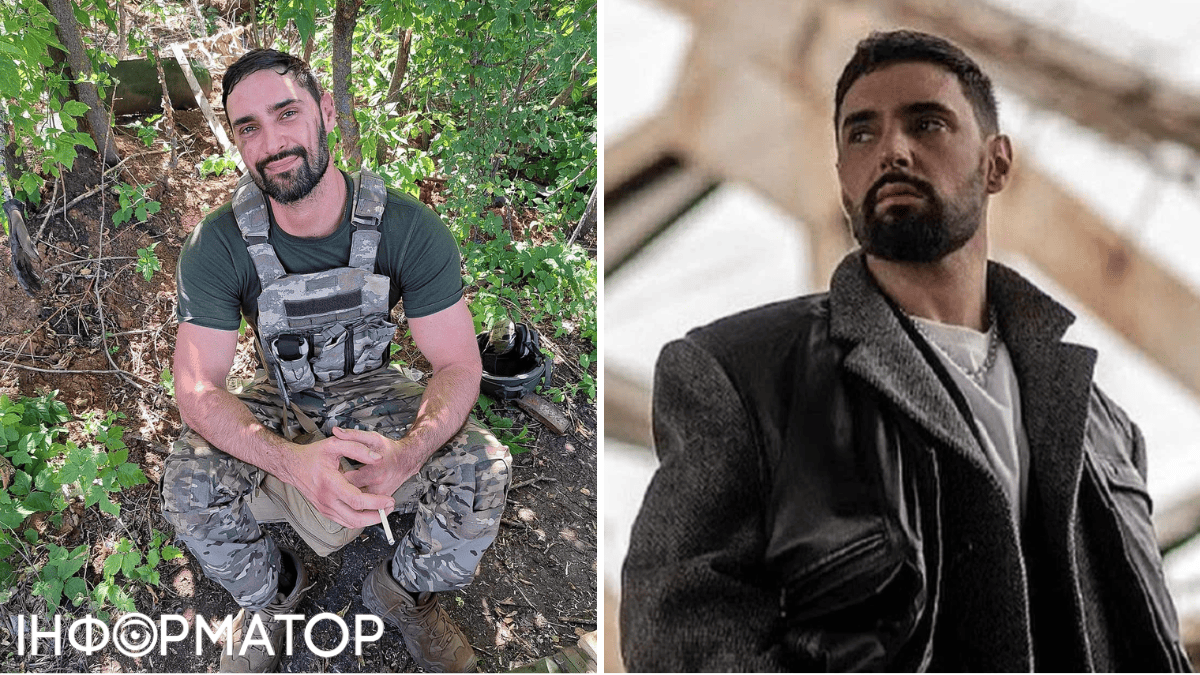

Европол провел международную масштабную операцию под названием "EndGame". Она стала крупнейшей в истории борьбы с ботнетами, играющими ключевую роль в распространении программ-вымогателей. В результате троих киберпреступников из Украины и одного из Армении арестовали, а более 100 серверов по всему миру были отключены.

Об этом сообщает Европол. Спецоперация проходила с 27 по 29 мая. Правоохранительные органы также взяли под контроль более 2000 доменов.

Всего в этой операции приняли участие более десяти стран, включая Украину. Франция, Германия и Нидерланды инициировали проведение операции. Также в ней приняли участие Дания, Великобритания и США. Кроме того, операцию поддержали другие страны, включая Армению, Болгарию, Литву, Португалию, Румынию, Швейцарию и Украину, которые осуществили аресты, допросы подозреваемых, провели обыски, изъяли или конфисковали серверы и домены. Многие частные партнеры также поддержали эту операцию на разных уровнях.

В ходе расследования также обнаружили, что один из основных подозреваемых заработал как минимум 69 миллионов евро в криптовалюте, арендуя сайты преступной инфраструктуры для развертывания программ-вымогателей. Операции подозреваемого постоянно контролируются. Кроме того, уже получены правовые разрешения на арест этих активов для дальнейших мер.

Подробности от Офиса генпрокурора и СБУ

В Генпрокуратуре заявили, что инфраструктуры преступных сервисов находились под контролем российских киберпреступных организаций. Они использовались для атак на международные компании, включая медицинские учреждения и для получения незаконного дохода в миллионных размерах.

Это вредоносное ПО предоставляло преступным группировкам возможность получать доступ к компьютерным сетям через вирусы-вымогатели, кражу и шифрование данных. После этого они шантажировали жертв, требуя выкуп за обнародование или возвращение данных.

Правоохранители провели обыски по местам жительства разработчиков, администраторов и организаторов этих хакерских сервисов. При этом подтверждена причастность и роль каждого фигуранта, изъято серверное оборудование и мобильные устройства, используемые в преступной деятельности.

В рамках спецоперации "EndGame" удалось удалить и арестовать 91 сервер и заблокировать более 1000 доменов, связанных с преступной деятельностью. Собранные данные будут использованы для обнаружения организаторов и ключевых участников хакерских групп.

В СБУ добавили, что в операции разоблачили более 30 участников транснациональных хакерских групп. Они работали над разработкой и распространением вредоносного ПО, включая "Pikabot", "System BC", "Bumblebee", "Smokeloader" и "IcedID".

В ходе международного расследования было обнаружено, что злоумышленники взламывали сети известных компаний и продавали доступ к ним другим хакерам. Среди них были российские группы BlackBasta, Revil и Conti. Полученный доступ позволял им воровать конфиденциальную информацию от компаний и затем требовать деньги за ее неразглашение.

По материалам дела документированы десятки случаев вымогательства денег от представителей западных корпораций на общую сумму в несколько десятков миллионов долларов США. Злоумышленники проникали в сети компаний с помощью специально созданных шпионских программ и фишинговых рассылок.

СБУ также провела обыски в квартирах других фигурантов в Киевской области и в Запорожье.

Что такое ботнет

Ботнет – это сеть компьютеров, которая заражена вредоносным программным обеспечением. Киберпреступники используют эти сети, состоящие из большого количества компьютеров, для различных злонамеренных действий без ведома их владельцев.

Через ботнеты часто рассылается спам, устанавливаются шпионские программы или крадутся учетные данные пользователей. Вредоносные программы, относящиеся к классу ботнетов, распространяются по электронной почте или загружаются из интернета как вложения или поддельные программы.

Напомним, в 2021 году Министерство юстиции США обвинило одного украинца и шесть россиян в создании хакерской группы, использовавшей ботнет Trickbot. Относительно украинца - он проживал в нашей стране и был разработчиком группы Malware Developer для Trickbot Group. Парень занимался разработкой части удаленного исполнения кода.

Подписывайтесь на наш Telegram-канал, чтобы не пропустить важные новости. Подписаться на канал в Viber можно здесь.