Война в Украине

СУМАРНІ ОРІЄНТОВНІ ВТРАТИ ПРОТИВНИКА НА 1026 ДЕНЬ.

762440

+1280

Личный состав

9551

+12

Танки

19707

+32

Боевые бронированные машины

21128

+26

Артиллерийские системы

1256

+3

Реактивные системы залпового огня

1025

+2

Системы противовоздушной обороны

369

Самолеты

329

Вертолеты

31398

+181

Автомобильная техника и цистерны с ГСМ

28

Военные корабли и катера

20356

+127

Беспилотные летательные аппараты

2943

+82

Крылатые ракеты

По данным Генерального штаба ВСУ

Курс валют на сегодня

Валюта

Покупка

Продажа

usd

41.61

41.61

eur

43.74

43.74

Дональд Трамп

"Зеленский и Украина хотели бы заключить (мирное) соглашение и остановить безумие... Необходимо немедленно прекратить огонь и начать переговоры"

Избранный президент США сделал заявление о прекращении войны после встречи с Зеленским

Цены на топливо в сетевых АЗС Украины

А95+

А95

ДП

ГАЗ

57.29

56.59

54.09

36.69

59.99

57.99

54.99

36.99

59.99

57.99

54.99

36.98

-

52.86

49.12

33.82

59.99

57.99

54.99

36.99

56.99

54.99

51.99

34.99

Актуальный курс криптовалют

BINANCE COIN (BNB)

714.49

DOGECOIN (DOGE)

0.4

THETA (THETA)

2.61

LITECOIN (LTC)

117.85

BITCOIN (BTC)

102117.55

Что слушает Украина

10 самых популярных песен по версии Apple Music

1

Кульбаби

Tonya Matvienko

2

Bam Bam

Misha Miller, Alex Velea

3

Врубай

Parfeniuk

4

Треш

Анна Трінчер

5

Касета

SadSvit

6

Bad Dreams

Teddy Swims

7

На глибині

BAHROMA

8

Не лякай

OSTY, Klavdia Petrivna

9

São Paulo

The Weeknd, Anitta

10

Як ніколи

Okean Elzy

1000 дней войны в цифрах и воспоминаниях

Youtube Україна на часі

Самые громкие события прошлых дней

ТОП-5 самых богатых людей мира по версии Bloomberg

1

Илон Маск $235 млрд

2

Джефф Безос $193 млрд

3

Марк Цукерберг – $188 млрд

4

Бернар Арно $184 млрд

5

Билл Гейтс $154 млрд

Прогноз по картам Таро на неделю

Прогноз по картам Таро на неделю

Жизнь

Новое Солнце несёт позитивные перемены. Каким знакам Зодиака повезёт особенно — прогноз по картам Таро на неделю

Предстоящая неделя 16-22 декабря несет нам сразу две хорошие новости

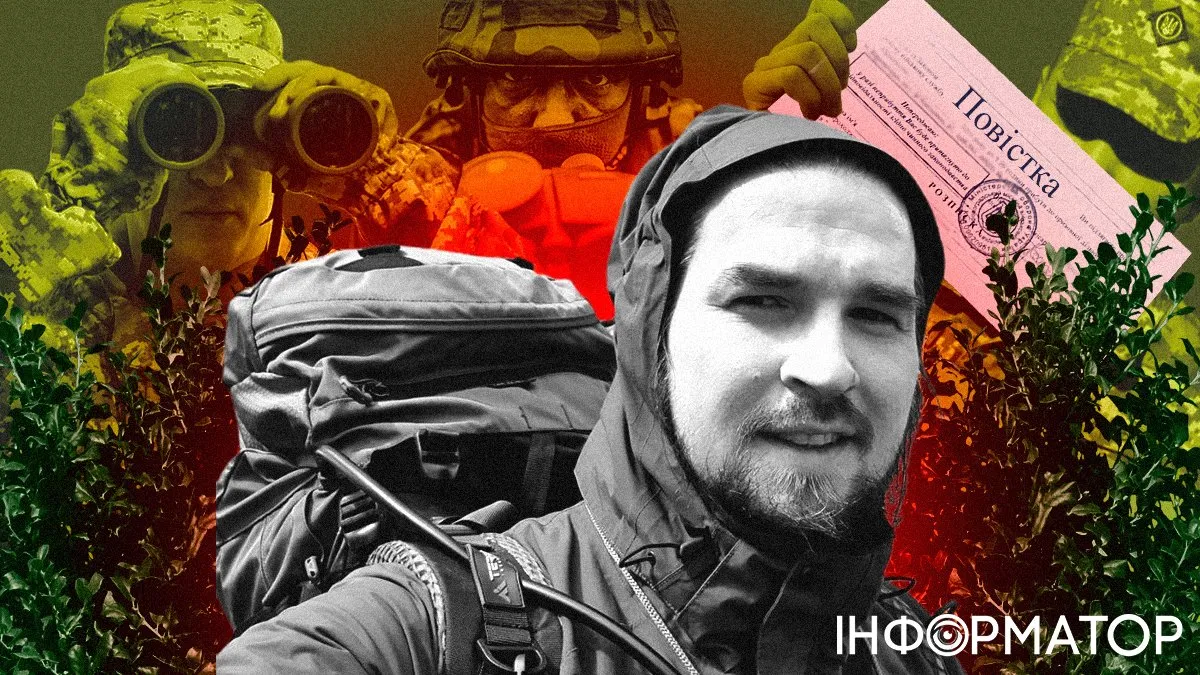

Как Игорь Рец выжил на тропе ухилянтов из Закарпатья в Румынию

Корреспондент Информатора забрался на высокогорье Карпат и провел неделю в убежище для туристов, чтобы взять интервью у ухилянтов; на своем пути он встретил пограничников, а также столкнулся с многочисленными нарушениями закона

Путешествие Игоря закончилось в ТЦК и СП Хуста, откуда, как говорят, одна дорога - в учебку, а потом на фронт. Итогом поездки стал подробный отчет о приключениях. Мы публикуем его в нескольких частях

СолоХа - Байдуже

Сейчас слушают и кайфуют - премьера клипа

В видео показана драматическая история борьбы между светом и тьмой. Черный персонаж, олицетворяющий сомнения и боль, держит белого в кандалах, препятствуя его стремлению к свободе и внутреннему миру. Однако в финале черная героиня переходит на сторону света, исчезая в сиянии, символизирующем прощение, освобождение и новое начало.

ТОП-5 самых богатых украинцев в рейтинге Forbes

Указана динамика изменений за текущий год

1

Ринат Ахметов

$4,0 млрд.

2

Виктор Пинчук

$2,0 млрд.

3

Вадим Новинский

$1,2 млрд.

4

Константин Жеваго

$1,2 млрд.

5

Геннадий Боголюбов

$1,0 млрд.

ТОП-10 самых мощных экономик мира

По данным Всемирного банка

1

США

$27 360,935 млрд.

2

Китай

$17 794,782 млрд

3

Германия

$4 456,081 млрд.

4

Япония

$ 4 212,945 млрд.

5

Индия

$3 549,919 млрд.

6

Великобритания

$3 340,032 млрд.

7

Франция

$3 030,904 млрд.

8

Италия

$2 254,851 млрд.

9

Бразилия

$2 173,666 млрд.

10

Канада

$2 140,086 млрд.

Поджег авто ЗСУ

Кому именно спецслужбы РФ через ресурсы по трудоустройству предлагают легкие деньги за преступление против обороны страны: расследование Информатора

Под видом человека, ищущего быстрый заработок, наш корреспондент Игорь Рец пообщался в соцсетях с российскими вербовщиками и сделал выводы, которые могут быть полезны для безопасности ваших детей и друзей

Мошенники научились перехватывать банковские счета с помощью Google Maps

Злоумышленники научились использовать Google Maps для собственного обогащения, выдавая себя за сотрудников службы поддержки банковских организаций. Схема оказалась настолько простой и эффективной, что потенциальные жертвы сами связываются с мошенниками, позволяя тем избежать «холодных» звонков и повышая вероятность заполучить учетные данные для доступа к банковскому счету. Об этом сообщает Информатор Tech, ссылаюсь на Business Insider. Такая мошенническая схема получила наибольшее распространение в Индии, однако с успехом используется и в других странах, в том числе и в Украине. Суть схемы: абсолютно любой пользователь может назваться собственником того или иного предприятия, включая банковские организации, и изменить контактный телефон, который приводится в Google Maps, на свой собственный. А поскольку поисковый гигант уделяет недостаточно внимания контролю за достоверностью информации, возможность отредактировать сведения есть практически у любого.

Как обезопасить себя от банковских мошенников

В первую очередь, схема рассчитана на менее осведомленных пользователей, которые ищут контактные данные своего банка в Google. Как показала практика, таких людей гораздо больше, чем тех, кто связывается со службой поддержки банка через чат в приложении или сразу заходят на официальный сайт в поисках номера или адреса электронной почты. Когда жертва набирает номер, ей отвечает заранее подготовленный мошенник, который тоном банковского служащего запрашивает ваши персональные данные, якобы идентифицируя его в соответствии с имеющиеся информации. Затем для дополнительной проверки злоумышленник просит номер карты и CVV-код, используемый для подтверждения транзакций в интернете. После этого мошенники списывают все ваши сбережения. Чтобы этого не случилось, обязательно пользуйтесь информацией и контактами, которые представлены на официальных сайтах организаций, а также не сообщайте CVV-коды. Ранее мы писали, что аналитики нашли 400 сайтов-клонов бренда AliExpress. Также рассказывали, как избежать мошенничества с кредитной картой.Последние новости

На Украину обрушится шторм – прогноз погоды на завтра, 16 декабря

Череда звездных травм: Джейми Фоксу разбили лицо в ресторане, Билли Айлиш – на сцене

FIFA нашла виновных, кто показал карту Украины без Крыма и удалила провокационный эпизод

Командующего ОТУ "Донецк" уволили из-за стремительного продвижения россиян на Покровском направлении - СМИ

В ТЦК объяснили, в каких случаях не происходит обучение перед отправкой на фронт

У Запорожской ОВА отреагировали на заявления пропагандистов о возможном наступлении россиян на Запорожье

Матчи плейоф Лиги чемпионов будут играть огненными мячами

Шторм разломал пополам российское судно у Крымского моста (видео)

Германия может уменьшить помощь украинским беженцам

На зиму в Киеве немного подешевела аренда квартир: сколько удастся сэкономить

Пранкеры донимают Маркарову: делают вид, что пишут с секретных телефонов

Теперь может не получиться: брак Джорджа Клуни оказался под угрозой

Популярные

На Украину обрушится шторм – прогноз погоды на завтра, 16 декабря

Мороз понемногу спадает, однако зимние осадки остаютсяЧереда звездных травм: Джейми Фоксу разбили лицо в ресторане, Билли Айлиш – на сцене

От неадекватного окружения не застрахован никто

Матчи плейоф Лиги чемпионов будут играть огненными мячами

Компания Adidas разработала специальные мячи для плейоф Лиги чемпионов с учетом зимней стадии турнира

Теперь может не получиться: брак Джорджа Клуни оказался под угрозой

Супругам придется разъехаться по разным странам по меньшей мере на полгодаУАФ направила протест в FIFA и UEFA из-за провокации с картой Украины без Крыма

Неприятный инцидент произошел во время церемонии жеребьевки европейского отборочного турнира на ЧМ-2026Новости столицы

На зиму в Киеве немного подешевела аренда квартир: сколько удастся сэкономить

В Киеве Макс Барских будет раздавать автографы в ТРЦ Gulliver

Плановые отключения электроэнергии в Киевской области: кто останется без света

В воскресенье, 15 декабря, одновременно обесточат треть жителей столицы — графики отключений

В Киеве возле метро заметили напыщенного гуся, который прогуливался по делам

Военный обозреватель

Анна Копытько

Журналист

События

Мать экс-нардепки Бережной приговорили к 14 годам тюрьмы за госизмену

Война

Успеновский мешок и давление оккупантов: есть ли угроза окружения украинских войск на Донбассе

Война

152 бригада поделилась историей оператора БПЛА Компаса: остановил наступление десятков оккупантов на багги

Политический обозреватель

Ярослав Коджушко

Журналист

Война

Зеленский подтвердил, что Россия привлекает солдат КНДР к штурмам

События

Взрыв в Днепре: появилось видео с момента подрыва, погиб военный – СМИ

Страны мира

Неонацизм в Европе: Медведев пригрозил новыми захватами чужих территорий Россией

Экономика и финансы: последние новости

Cколько Украине придется жить с графиками отключений света - прогноз Минэнерго

Почему в Украине применяют графики отключения света - ответ Минэнерго

Отели, автомойки, аренда яхты и похороны: нардеп рассказал, на что еще можно потратить Вовину тысячу

Стало известно, когда в Украине легализуют криптовалюту - прогноз нардепа

В Укрэнерго рассказали о новой схеме отключений света - что изменится для граждан и бизнеса

Экономический обозреватель Информатора

Дмитро Чернишов

Редактор

Экономика

ЦИК готовится к выборам в Украине: на что потратят 436 млн грн

Экономика

Когда биткоин будет стоить 1 млн дол. и при чем здесь Трамп – объяснение эксперта

Экономика

Календари, носки, футболки, сладости - кому ПриватБанк заплатит 7,5 млн грн за сувениры

Экономика

Что изменится для граждан после введения ограничений банковских переводов — в НБУ ответили

Экономика

Ограничения на переводы в банках коснутся менее 1% украинцев: в НБУ рассказали о нововведениях

Новости шоу-бизнеса

Череда звездных травм: Джейми Фоксу разбили лицо в ресторане, Билли Айлиш – на сцене

От неадекватного окружения не застрахован никто

Теперь может не получиться: брак Джорджа Клуни оказался под угрозой

Супругам придется разъехаться по разным странам по меньшей мере на полгода

Крысы, кровь, ужасный запах: звезды на премьере фильма Носферату в Лос-Анджелесе

На показе звезды полностью погрузились в соответствующую атмосферу

Эта запись – динамит: секс - видео Дженнифер Лопес и P. Diddy рискует взорвать интернет

Источники уверены, что откровенные видео стали причиной разрушения не одних отношений певицы

Девушка, которая обвинила Jay-Z в изнасиловании, сделала признание: Я ошиблась

Женщина не уверена, что смогла запомнить все подробно из-за сильного стрессаКорреспондент проекта "Звезды"

Вячеслав Кореняко

Журналист

Шоу-Биз

Череда звездных травм: Джейми Фоксу разбили лицо в ресторане, Билли Айлиш – на сцене

Шоу-Биз

Теперь может не получиться: брак Джорджа Клуни оказался под угрозой

Шоу-Биз

Крысы, кровь, ужасный запах: звезды на премьере фильма Носферату в Лос-Анджелесе

Новости спорта